美國國家安全...

」 黎巴嫩 BB Call 真主黨 爆炸 Call機

美啟用42網攻武器意圖竊密! 大陸國家安全機關:全力守護「北京時間」

據大陸國家安全部微信公眾號10月19日消息,近期,國家安全機關破獲一起美國重大網路攻擊案,掌握美國國家安全局網路攻擊入侵中國國家授時中心的鐵證,粉碎美方網攻竊密和滲透破壞的圖謀,全力守護「北京時間」(網路報時系統)安全。國之重器不容有失大陸國家授時中心位於陝西省西安市,承擔「北京時間」的產生、保持和發播任務,為國家通信、金融、電力、交通、測繪、國防等行業領域提供高精度授時服務,還為測算國際標準時間提供重要數據支撐。大陸國家授時中心自主研發了世界領先的時間自主測量系統,還建設有國家重大科技基礎設施——高精度地基授時系統,相關設施一旦遭受網攻破壞,將影響「北京時間」的安全穩定運行,引發網路通信故障、金融系統紊亂、電力供應中斷、交通運輸癱瘓、空天發射失敗等嚴重後果,甚至可能導致國際時間陷入混亂,危害損失難以估量。機關算盡原形畢露經大陸國家安全機關縝密調查發現,美國安局針對國家授時中心的網攻活動蓄謀已久,呈現遞進式、體系化特點。2022年3月25日起,美國安局利用某境外品牌手機短信服務漏洞,秘密網攻控制國家授時中心多名工作人員的手機終端,竊取手機內存儲的敏感資料。2023年4月18日起,美國安局多次利用竊取的登錄憑證,入侵國家授時中心計算機,刺探該中心網路系統建設情況。2023年8月至2024年6月,美國安局專門部署新型網路作戰平台,啓用42款特種網攻武器,對大陸國家授時中心多個內部網路系統實施高烈度網攻,並企圖橫向滲透至高精度地基授時系統,預置癱瘓破壞能力。大陸國家安全機關發現,美國安局網攻活動多選在北京時間深夜至凌晨發起,利用美國本土、歐洲、亞洲等地的虛擬專用服務器作為「跳板」隱匿攻擊源頭,採取偽造數字證書繞過殺毒軟體等方式隱藏攻擊行為,還使用了高強度的加密算法深度擦除攻擊痕跡,為實施網路攻擊滲透活動可謂無所不用其極。大陸國家安全機關見招拆招,固定美方網攻證據,指導國家授時中心開展清查處置,斬斷攻擊鏈路,升級防範措施,消除危害隱患。賊喊捉賊霸權嘴臉近年來,美國強推網路霸權,一再踐踏國際網路空間規則。以美國安局為首的間諜情報機關任性妄為,持續針對中國、東南亞、歐洲及南美洲等地實施網攻活動,入侵控制關鍵基礎設施,竊取重要情報,監聽重點人員,肆意侵犯他國網路主權和個人隱私,嚴重危害全球網路空間安全。美方還慣於利用其在菲律賓、日本以及中國台灣省等地的技術陣地發動網攻,從而達到隱藏自身、嫁禍他人的目的,可謂損招用盡。同時,美方還賊喊捉賊,屢屢渲染「中國網路威脅論」,脅迫他國炒作所謂「中國黑客攻擊事件」,制裁中國企業,起訴中國公民,妄圖混淆視聽,顛倒黑白。鐵的事實證明,美國才是真正的「黑客帝國」,是網路空間的最大亂源。

資安研究團隊曝自年初已有160億筆帳密外洩 蘋果、Google、臉書都遭殃

資安研究團隊Cybernews近日透露1則令人擔憂的消息,自2025年初以來,全球共有高達160億筆帳號密碼外洩,其中包括蘋果、Google、臉書等,甚至連政府入口網站都無法倖免。對此專家也建議,民眾除了立即更換帳號密碼外,也要避免在不同平台使用重複的密碼,來路不明的訊息與信件連結,也勿隨意點擊,以免造成重要資料外洩。根據外媒報導,資安研究團隊Cybernews從2025年初開始監控網路環境,至今發現30組外洩資料集,每組包含數千萬到35億筆帳號密碼,總計高達160億筆資料外洩,與先前遭駭客攻擊後外洩的資料不同,資安研究團隊警告,這些外洩的帳號密碼「是全新的、可大規模武器化的情報。」Cybernews指出,這些外洩的帳密包含蘋果、臉書、Google,甚至是政府單位的入口網站,這些帳密多半來自資訊竊取型惡意程式,其中最大的1組資料,疑似來自葡語地區,用戶數量十分驚人。Desired Effect執行長、前美國國家安全局網路安全專家伊凡(Evan Dornbush)指出「無論你的密碼有多長多複雜,只要駭客攻破儲存密碼的資料庫,他們就能掌握密碼。」Approov副總裁喬治(George McGregor)也將這種大規模資料外洩形容成第1張多米諾骨牌「將引發一系列潛在的網路攻擊」。同時資安專家也建議一般民眾立即採取行動,更換重要帳號的密碼,除了設定為高強度密碼外,也應避免在不同平台使用重複的密碼;此外,資安專家也建議民眾使用密碼管理工具並開啟雙重驗證,切勿忽視網路釣魚的不明訊息與連結,並定期檢查電腦與手機是否感染惡意程式。

手機使用多久時間該關機?專家給答案 否則資料被看光

現代社會下民眾大多手機不離身,甚至24個小時全天不關機,長久以往恐怕裝置裡的資料都會被看光!美國國家安全局(NSA)給出建議,手機應該每個星期關機一次,不僅能清除系統垃圾和關閉未使用的應用程式,更能降低駭客攻擊,讓個資免遭竊取。美國國家安全局在2024年發布一份行動裝置最佳實踐安全指南,民眾不論是使用iPhone或Android系統的手機,都應該養成每個星期關機一次,並重新啟動手機,這樣能夠清理系統內暫存的垃圾,及關閉長時間開啟但未使用的應用程式,進而提高手機效能。最重要的一點,美國國家安全局表示,還能夠有效降低「零點擊攻擊」(Zero-Click Exploit)的風險,這類攻擊不須使用者點擊惡意連結或下載可疑檔案,駭客就能從手機漏洞入侵裝置,竊取個資、通訊內容等,甚至是遠端操空手機,故定期關機是阻斷這類攻擊的方式之一。不只養成定期關機的習慣,美國國家安全局也指出,使用者定期更新手機作業系統,讓手機使用起來會順暢。而藍芽和Wi-Fi在不使用情況下應關閉,尤其是Wi-Fi,應定期刪除不再使用的網路連線,防止駭客透過未受保護的網路進行攻擊。除此之外,也進一步提醒在公共場所提供的USB充電站,可能潛藏風險,駭客可以利用這些充電點竊取使用者個資,或是植入惡意軟體,建議使用者有需要時用個人行動電源為佳。美國國家安全局呼籲,科技發達的社會下,駭客攻擊技術也日新月異,手機安全防護就顯得格外重要,養成正確的資安習慣,才能有效保護個資不外洩。

方便中存在安全問題!自動連線WiFi問題多 專家示警iPhone用戶關閉「這功能」

蘋果的iPhone,過去素來以超高的安全性聞名,甚至一度有「蘋果的手機不會中毒」這樣的傳聞,但現在還是有專家提到,iPhone的使用者最好不要隨意連接一些未知安全性的無驗證免費WiFi,否則可能會有機密資料外洩的疑慮。最好就是連「加入已知網路」的功能也關閉比較好。根據《紐約郵報》報導指出,iPhone的WiFi自動連線功能,雖然可以讓手機很快速地找到咖啡店、酒吧、餐廳等公共場所的WiFi熱點,雖然方便,但也可能成為駭客入侵的途徑,使個人資料如密碼、照片和銀行帳戶資訊受到威脅。報導中提到,如果駭客在特定地點設置一個WiFi熱點,iPhone連接到該網路後,駭客就能獲取使用者的資料。駭客也經常會使用看似正常的WiFi名稱,例如「Cafe1」,讓人誤以為是合法網路而不慎連接。一旦成功連線,攻擊者可以利用線上個資分析技術竊取身份資訊,甚至遠端植入惡意軟體,使設備即使斷線後仍然持續受到監控。除了WiFi自動連線外,裝置還可能遭受「重裝金鑰攻擊」(Key Reinstallation Attack,KRACK),駭客會透過操控加密金鑰來建立安全連線,進而在近距離內竊取網路上的資料。美國國家安全局(NSA)已建議iPhone用戶避免連接公共WiFi,並在連線到外部網路時關閉藍牙,以防止進一步的資安威脅。NSA表示,藍牙功能若持續開啟,可能會導致「藍牙攻擊」(BlueBorne attack),駭客無需使用者的操作就能完全掌控設備,進行網路間諜活動、數據竊取,甚至發動勒索軟體攻擊。因此,NSA強烈建議關閉不必要的藍牙功能,以降低風險。報導中也提到,為了提升安全性,最好關閉iPhone的「自動加入熱點」的功能,該功能的位置是在手機的「設定」中,點選「WiFi」進入後,滑到最底下就能看到。該選項中有「永不」、「詢問加入」、「自動」。專家建議最好選擇「永不」,以免手機在不知情的情況下連接到不安全的網路。(圖/廖梓翔攝)除此之外,專家也建議關閉「自動加入已知網路」的功能,避免設備自動連接到曾經使用過的WiFi。如果曾經臨時連接某個不會再使用的WiFi,也可以點擊該網路並選擇「忽略此網路」,避免手機再次連線。(圖/廖梓翔攝)此外,NSA也建議iPhone用戶每週重新啟動手機,以防駭客透過開放的網址植入惡意程式碼,進而安裝惡意軟體。完全關機能夠重置所有開啟的網頁和應用程式,同時自動登出銀行帳戶等重要服務,有助於保護個資安全。

台灣BB Call成遙控炸彈? 經部與廠商忙澄清:非台灣製造

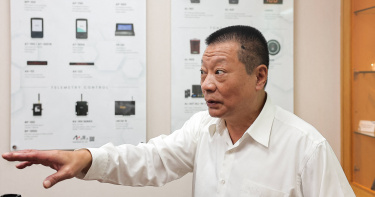

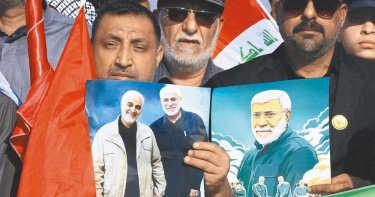

黎巴嫩真主黨成員使用的通訊呼叫器(台灣稱BB Call)於當地時間17日傳出「同時爆炸」,導致上千人受傷,外媒報導稱該批傳呼器製造商為「Gold Apollo」(金阿波羅),是位於新北市汐止的公司,事關恐怖攻擊事件,金阿波羅董事長許清光18日緊急出面表示,呼叫器不是台灣製造,是歐洲經銷商BAC授權後所生產的。許清光表示,這批黎巴嫩真主黨所採購的呼叫器,雖然掛上金阿波羅的名字,卻是一家歐洲經銷商在取得金阿波羅的授權後所生產的,跟對方已經合作兩年,代理商在黎巴嫩的工廠做的,代理商Tom好像是奧地利人,代理他的公司很多產品,大多是賣到非洲國家。許清光表示,Tom說找了一批工程師設計呼叫器,就是這次案件的AR924,但因為他們公司已代理金阿波羅,所以想用金阿波羅這個品牌名去推廣,許清光也提到,合作過程中其實問題重重,支付款項時也經常拖延很長時間才結清,他也無法判斷這次呼叫器是如何變成炸彈,現在他們的主力產品都是餐廳用的傳呼機。美國媒體報導,前美國國家安全局 (US National Security Agency) 情報分析員肯尼迪 (David Kennedy) 認為,這可能是在製造或運輸過程中遭到竄改、被植入炸藥,並在接收到特定訊息後被引爆。經濟部表示,向廠商了解,該呼叫器僅有接收功能,內裝電池容量約為一般三號電池,無爆炸造成死傷可能,該公司檢視媒體及圖片後,判斷呼叫器應遭改裝。經濟部查閱出口資料顯示,從2022年到2024年8月,該公司出口26萬套呼叫器;今年1到8月出口40929套,主要出口對象為歐美國家,相關產品並沒有媒體報導的爆炸情況,也沒有直接出口到黎巴嫩的紀錄,經濟部會持續協助業者,進行後續調查了解。

100%非台灣製!金阿波羅捲入黎巴嫩Call機爆炸 董事長:將提告歐洲經銷商

黎巴嫩真主黨成員使用的通訊呼叫器(俗稱BB Call)在17日下午幾乎同時發生爆炸,造成9人死亡,約2800人受傷。消息曝光後,外媒直接點名Call機的生產廠商是台灣新北汐止的金阿波羅。而金阿波羅老闆受訪時表示,這批Call機是歐洲經銷商取得授權後,直接生產的產品,並未經過金阿波羅之手。目前也決定要對該間經銷商提出跨國告訴。據了解,,針對這次真主黨所採購的AR-924型號呼叫器大量爆炸案,有專家提出兩種可能性,一種是因網絡安全漏洞,導致傳呼機的鋰電池過熱並引發爆炸;另一種理論則認為,這是一起「供應鏈攻擊」,傳呼機在製造或運輸過程中被篡改。前美國國家安全局 (US National Security Agency) 情報分析員肯尼迪 (David Kennedy) 分析後,也認為Call機可能在「在製造或運輸過程中遭到竄改」,所以才變成爆炸主因。而根據媒體報導指出,金阿波羅董事長許清光受訪時表示,金阿波羅約在三年前與一家歐洲經銷商簽訂合作協議。起初,這家經銷商主要負責代理銷售金阿波羅的多種產品。後來該經銷商的老闆Tom帶領一批工程師,自行設計了本次爆炸事件中涉及的呼叫器AR-924。在產品設計完後,Tom向許清光提出希望使用金阿波羅商標的請求,以便為新產品進行廣告推廣。考慮到雙方的合作關係,許清光同意了這一請求,並與其簽訂為期兩年的協議。許清光強調,這款爆炸呼叫器的設計、製造過程,完全都是在國外進行,與台灣毫無關係。許清光也提到,在聽聞此事之後也十分錯愕,立即聯繫該公司在台灣的辦事處,直言表示「你們害死我了!」。目前許清光表示,將會針對此事件提出跨國告訴提告該間經銷商。而士林地檢署方面也表示,目前已經剪報分案,後續將會交由國安專組主任檢察官持續偵辦。

真主黨爆炸Call機來自台灣? 原廠金阿波羅:歐洲經銷商生產

黎巴嫩真主黨成員使用的通訊呼叫器(俗稱BB Call)在17日下午幾乎同時發生爆炸,造成9人死亡,約2800人受傷。消息曝光後,外媒直接點名Call機的生產廠商是台灣新北汐止的金阿波羅。而金阿波羅老闆受訪時表示,這批Call機是歐洲經銷商取得授權後,直接生產的產品,並未經過金阿波羅之手。根據《CNN》報導指出,針對這次真主黨所採購的AR-924型號呼叫器大量爆炸案,有專家提出兩種可能性,一種是因網絡安全漏洞,導致傳呼機的鋰電池過熱並引發爆炸;另一種理論則認為,這是一起「供應鏈攻擊」,傳呼機在製造或運輸過程中被篡改。前美國國家安全局 (US National Security Agency) 情報分析員肯尼迪 (David Kennedy) 對此事件的爆炸規模過大,不可能是遠程駭客攻擊使傳呼機過載引發電池爆炸。他更傾向於第二種「在製造或運輸過程中遭到竄改」,並表示這可能是以色列在真主黨內部安插了間諜人員,傳呼機被植入炸藥,並在接收到特定訊息後被引爆。根據媒體報導指出,金阿波羅公司創辦人許清光(Hsu Ching-kuang)於18日受訪時表示,這些黎巴嫩真主黨所採購的呼叫器,雖然有掛上金阿波羅的名字,但實際上是一家歐洲經銷商在取得金阿波羅的授權後所生產的。許清光表示,金阿波羅大約三年前與這家歐洲經銷商建立了合作關係。一開始該經銷商只進口金阿波羅的其他呼叫器和通訊產品,但後續提出希望自行生產呼叫器的想法,同時也希望能使用金阿波羅的品牌。金阿波羅就這樣授權對方生產自家產品,以及使用自家LOGO。但許清光也在訪談中提到,與這家歐洲經銷商的合作過程中可說是問題重重,像是對方在支付款項時,經常拖延很長時間才結清。

呼叫器炸死黎巴嫩真主黨 台灣製造商阿波羅:還在釐清中

黎巴嫩真主黨成員 (Hezbollah) 日常使用的BB Call,於17日下午傳出「同時爆炸」的消息,目前已知至少造成9人死亡,近3000人受傷。而事發之初,就有消息表示,這批真主黨採購的呼叫器,是台灣新北汐止的的公司「Gold Apollo」(金阿波羅)所製作。而目前金阿波羅也表示正在釐清情況中。根據《CNN》報導指出,針對這次Call機大量爆炸,專家提出兩種可能性,一種是因網絡安全漏洞,導致傳呼機的鋰電池過熱並引發爆炸;另一種理論則認為,這是一起「供應鏈攻擊」,傳呼機在製造或運輸過程中被篡改。前美國國家安全局 (US National Security Agency) 情報分析員肯尼迪 (David Kennedy) 對此事件的爆炸規模過大,不可能是遠程駭客攻擊使傳呼機過載引發電池爆炸。他更傾向於第二種「在製造或運輸過程中遭到竄改」,並表示這可能是以色列在真主黨內部安插了間諜人員,傳呼機被植入炸藥,並在接收到特定訊息後被引爆。根據媒體報導指出,金阿波羅公司初步表示,在接獲消息後已召開緊急內部會議,公司初步研判,爆炸事件可能發生在產品出貨後、運送至黎巴嫩的過程中遭人動手腳。他們推測,問題點可能是在第三方運輸期間對產品進行了非法改動。金阿波羅公司也表示,目前公司官網疑似遭到駭客攻擊,官網無法正常顯示,而公司在完成釐清之後,將會發布詳細的聲明對外做出完整的解釋與回應。

外媒稱爆炸BB Call是「台灣製造」!真主黨曾大量購入全新品 專家分析背後原因

黎巴嫩真主黨成員 (Hezbollah) 日常使用的BB Call,於17日下午傳出「同時爆炸」的消息,目前已知至少造成9人死亡,近4000人受傷。目前傳聞這批Call機是真主黨近日採購的,廠商為台灣廠商,但至於Call機為何變成炸彈,目前尚在查證中。也有專家提出兩種可能性,解釋為何這些真主黨慣用的通訊方式,如今卻變成了奪命手法。根據《CNN》報導指出,據黎巴嫩的安全消息來源透露,這些爆炸的Call機是近期購買的,製造廠商為台灣新北汐止的新北汐止的「金阿波羅」(Gold Apollo),真主黨在過去數個月購入的,但目前尚不清楚真主黨實際購買的型號與購買的日期。針對這次Call機大量爆炸,專家提出兩種可能性,一種是因網絡安全漏洞,導致傳呼機的鋰電池過熱並引發爆炸;另一種理論則認為,這是一起「供應鏈攻擊」,傳呼機在製造或運輸過程中被篡改。前美國國家安全局 (US National Security Agency) 情報分析員肯尼迪 (David Kennedy) 對此事件的爆炸規模過大,不可能是遠程駭客攻擊使傳呼機過載引發電池爆炸。他更傾向於第二種「在製造或運輸過程中遭到竄改」,並表示這可能是以色列在真主黨內部安插了間諜人員,傳呼機被植入炸藥,並在接收到特定信息後被引爆。肯尼迪認為,要實現大量Call機同時爆炸,這行為涉及複雜的情報工作和執行能力,除了人類情報的參與外,還需要在供應鏈中進行干預以,這才有機會進行Call機的改造。報導中也提到,真主黨長期以來將「保密」視為其軍事策略的基石,所以一直極力避免使用高科技設備,以防止以色列和美國的間諜軟件滲透。六個月前,真主黨秘書長納斯魯拉 (Hassan Nasrallah) 在一次電視談話中表示,呼籲成員和家人,特別是居住在南黎巴嫩、與以色列軍隊在邊界衝突的地區,避免使用手機。納斯魯拉強調,手機是與以色列合作的「共犯」,是「殺手」,並建議大家將手機關掉、埋起來,甚至鎖在鐵箱中,以保護安全。與其他中東地區的激進組織不同,真主黨被認為擁有內部的通訊網絡,這也是該組織長期被指控為「國中之國」的原因之一。儘管Call機的使用,對於大多數黎巴嫩人來說早已過時,但對真主黨成員而言,它們依然是一種能夠提示成員通過電話線聯繫的工具。

如何避免手機遭駭、降低損失? 美國家安全局建議「每周重開機一次」

隨著智慧型手機的普及,智慧型手機逐漸扮演人們日常生活中重要的角色,但這時候要如何保護智慧型手機避免遭駭、中毒,就變得是一個需要特別學習的事情。美國國家安全局(NSA)就建議,如果想要避免手機遭害、或是降低遭害時的損失,建議你的手機至少每周要重開機一次。根據外媒報導指出,美國國家安全局日前釋出一份「智慧型手機使用安全指南」,在這份僅有兩頁的文件中,列出了各種情形下該如何應對手機遭駭的方式。像是文件中建議,如果沒有使用藍牙的話,請記得主動關閉它,而且不要太信任飛航模式,因為在飛航模式下,藍牙還是能被開啟使用的。而在Wi-Fi部分,NSA就建議不要連接公共免費無線Wi-Fi,以此降低資料遭到攔截的風險。而且要定期清除Wi-Fi的連接紀錄,以避免自己在不知情的情況下,手機自動連接上陌生Wi-Fi。就連外殼的使用也有講究,NSA認為手機外殼最好能選用那種遮蔽手機麥克風的款式,以此阻擋房間內的聲音外流(有一種攻擊可以連接手機後,打開你的手機麥克風進行監聽),另外就是最好能找到那種遮蔽手機鏡頭的保護殼。手機內如果有安裝大量應用程式的也要注意了,NSA認為,手機內最好安裝最低限度的應用程式就好,同時最好不要安裝來路不明的應用程式。而如果系統有派發更新版的作業系統的話,記得要馬上更新。現在目前大部分的智慧型手機都具備有生物辨識的功能(指紋、視網膜、顏面辨識),NSA也建議民眾可以使用這些生物辨識功能來幫手機進行上鎖。除此之外,盡量避免使用公共場合提供的充電線,或是將手機與公共電腦進行連接,這些都會讓自己陷入資料外洩的風險中。NSA也認為,禁止智慧型手機定位是個無謂的功能,如果你真的要前往機密地點,最好的方式就是不要攜帶智慧型手機前往。而這點雖然現在比較少人做了,但還是要特別提醒一下,NSA認為,智慧型手機最好不要越獄(jailbreak)或是root,這樣可以避免一些非法軟體取得手機內過高的權限。NSA也提醒,如果手機桌面莫名地跳出視窗,代表手機已經被某個惡意軟體給控制了,最好的方式就是一口氣關掉全部的應用程式後,開始進行手機的檢查。當中最特別的,就是NSA建議用戶的手機最好每週都要重開機一次,此舉可以避免手機遭遇零時攻擊(zero-click exploits),或是當手機已經被惡意程式進行監控時,重新開關機也能有效阻止惡意程式與主機的連接。其實NSA提到的要點也不止上述這些,一些像是不要亂點eMail內的連結、不要在未加密的軟體上進行機密內容溝通,這些都是基本概念了,在此就不多做贅述。(圖/翻攝自NSA官網)

綠營黨政齊切割 張啓楷指王義川「電信偵查」論絕非空穴來風

民進黨政策會執行長王義川早前於政論節目中談到,可透過手機訊號定位,針對在立法院外抗議群眾與民眾黨519集會參與者的身份差異進行分析,引發熱議。民眾黨立委張啓楷1日指出,民間電信業者及綠營黨政紛紛劃清界線,種種跡象間接證實了王義川所說絕非誇大其辭,批評國家機器滲透到老百姓日常生活的行徑,有如「警總復辟」讓人毛骨悚然。張啓楷表示,1998年由東尼.史考特執導的動作驚悚片《全民公敵》(Enemy of the State),講述一群不法的美國國家安全局探員,以「打擊恐怖分子」為名,擴大執法機構的監聽權限,不但陰謀暗殺了一名反對立法的國會議員,並企圖湮滅證據、威脅證人。「萬萬沒想到,我們中華民國台灣,明明已經解嚴了近37年,連日來卻也驚傳類似上述電影裡面的違法監控情事。」張啓楷表示,即便沒有鬧出人命,但國家機器滲透到老百姓日常生活的行徑,有如「警總復辟」、「老大哥」在背後盯著你,仍然讓人毛骨悚然、不寒而慄。張啓楷指出,擔任民進黨政策會執行長的王義川,砲火猛烈,在電視上巧舌如簧、伶牙俐齒的名嘴角色,語不驚人死不休,但捅到馬蜂窩後神隱至今。看看執政的綠營黨政高官和國安單位紛紛劃清界線,避之唯恐不及,立院黨團總召柯建銘還叫其自己面對司法,民間電信業者也表態自清,種種跡象反倒顯得欲蓋彌彰,間接證實了王義川所說絕非誇大其辭、空穴來風。張啓楷透露,據政壇盛傳,同樣的政治監控、偵防手段,2019年民進黨黨內初選的「蔡賴之爭」期間,賴清德即曾是受害者。王義川的自爆,原本是在反制在野黨的「國會改革」通過立法,呼應院外集結的聲援群眾。結果「圍魏救趙」不成,反倒可能成為國會調查權的第一個適用對象,北檢和NCC也都著手偵辦、調查,或許也是冥冥之中自有天意。

「稜鏡計劃」吹哨者史諾登揭美國陰謀 逃亡9年正式成為俄國公民

前美國中央情報局(CIA)職員、美國國家安全局(NSA)外包技術員史諾登(Edward Snowden),因於2013年6月在香港將美國國安局有關稜鏡計劃監聽專案的秘密文件披露給英國《衛報》和美國《華盛頓郵報》,而遭到英美2國聯手通緝。如今,長年住在莫斯科的史諾登終於如願取得俄羅斯護照,並宣誓成為該國公民。據英國《衛報》的報導,今年9月26日俄羅斯總統普丁(VladimirPutin)親自簽署總統令,授予史諾登俄羅斯公民身分。而史諾登的律師庫切列納(AnatolyKucherena)也於當地時間2日表示,史諾登終於如願取得俄國護照,如此一來將大幅降低他被引渡至美國的風險。據悉,史諾登的妻子美國雜技演員彌爾斯(Lindsay Mills)也正在申請俄羅斯公民身份。他們目前正與2個兒子住在俄羅斯境內的秘密住處。對此,美國國務院發言人普萊斯(Ned Price)也聲稱,對史諾登成為俄羅斯公民並不訝異,因為他早就表明對俄國的忠誠。現年39歲的史諾登,於2013年5月以治療癲癇為由申請暫時離職並取得批准。5月20日,他飛抵香港,入住一家酒店,在此將秘密文件披露給《衛報》並接受該報採訪。史諾登解釋了披露這些文件的理由,並表示自己「願意犧牲一切,因為美國政府正在利用他們秘密建造的一個龐大監視系統去摧毀隱私、網際網路自由和世界各地人們的基本自由,這種行為讓他良心不安。」稜鏡計劃(PRISM)是一項由美國國家安全局自2007年開始實施的機密級網路監視監聽計劃。該計劃的正式名稱為「US-984XN」。史諾登泄露的檔案描述PRISM計劃能夠對即時通訊和既存資料進行深度的監聽。許可的監聽物件包括任何在美國以外地區使用參與計劃公司服務的客戶,或是任何與國外人士通訊的美國公民。國家安全局在PRISM計劃中可以獲得數據電子郵件、視訊和語音交談、影片、相片、VoIP交談內容、檔案傳輸、登入通知,以及社群網路的各項細節,並透過智慧型手機、電子手錶等各種互聯網裝置,對特定目標進行攻擊。

蘋果被要求應用程式不得出現「台獨」 中國用戶資料存入國營企業

近日《紐約時報》推出一篇調查報告,內容指稱美國科技巨頭蘋果正在對中國政府低頭,除了被要求應用程式中不得出現「台獨」等資訊外,同時也要求將中國用戶的資料存放在國營企業中的資料管理中心,紐約時報認為此舉根本就是將用戶資料交給中國政府。根據《紐約時報》報導指出,大中華地區的銷售,大概佔蘋果整年度五分之一的營收,但中國政府疑似以此作為談判籌碼,逼迫蘋果同意中國政府違反自由隱私的要求。但由於這方面一直沒有直接明顯的證據,所以《紐約時報》訪問了17名現任與前任的蘋果在職員工,以及4名專家資安專家,透過拼湊的方式,還原蘋果執行長庫克為了業績而屈服中國政府的要求。報導中指出,在中國於2017年開始實施「網路安全法」之後,庫克已經同意將中國用戶的個人資訊存入中國國營企業管理的資料中心中,這個伺服器位於貴州省貴陽市,預計在6月完工。同時,這個資料中心是由中國政府所控制,蘋果也同意將能解鎖中國用戶個資的金鑰存放在資料中心內,同時放棄原有的加密技術。就有資安人員表示,此舉形同蘋果幾乎無法阻止中國政府存取中國用戶的相關個資。除此之外,從2009年至2016年掌管App Store的舒梅克(Phillip Shoemaker)表示,蘋果在中國的律師,曾經列了一份「議題清單」給他們,要求在應用程式中不得出現相關資訊,其中包含了天安門、台獨、藏獨,而蘋果方面也承諾,只要律師認定涉及中國敏感議題,蘋果方面就會下架。舒梅克也回憶說到,他多次因此在半夜遭人喚醒,要求移除特定的應用程式。曾在美國國家安全局(NSA)任職的資安專家沃德爾(Patrick Wardle)表示,蘋果也曾協助中國政府宣揚他們的世界觀,過去曾有段時間,在iPhone上輸入台獨會造成手機閃退。而根據紐約時報的追蹤分析,發現在蘋果中國的App Store上有5.5萬款應用程式無故失蹤,但是在其他國家的App Store上還可以找尋到。

美軍攔截通訊!伊朗革命衛隊密謀自殺式攻擊 襲擊華府

美國國家安全局(NSA)今年1月攔截到的通訊顯示,為報復美軍去年刺殺伊朗革命衛隊聖城旅指揮官蘇萊曼尼,革命衛隊密謀對華府一處軍事基地發動自殺攻擊,目標還包括基地內一名陸軍上將。為此,美軍已加強基地安保工作。美聯社援引兩名美國高層情報官員的話報導,NSA截獲的通訊內容為,革命衛隊聖城旅成員擬針對華府特區的麥克奈爾堡(Fort McNair)陸軍基地發動「科爾式攻擊」(意指2000年10月,美國海軍科爾號驅逐艦在號葉門亞丁灣遭遇1艘小船自殺攻擊,炸死17名水兵)。聖城旅還鎖定陸軍副總參謀長馬丁(Joseph Martin)上將為目標。情報內容指出,聖城旅指揮官對伊朗迄今的反擊動作力道不足相當不滿,特別是在蘇萊曼尼遇刺後數天,伊朗雖發射飛彈攻擊駐伊拉克美軍的阿薩德空軍基地,但未造成任何美軍喪生,只有數十人腦震盪。上述威脅曝光後,美國陸軍已加強麥克奈爾堡基地的安全工作,並要求市政府核准在基地周圍的華盛頓水道(Washington Channel)離岸75公尺至150公尺處設立管制區。不過,華府市政府及居民普遍反對軍方提議。他們認為一旦軍方設立管制區,水道內可供大眾使用的範圍就會減少一半,這對渡輪、快艇、獨木舟等其他使用者也會構成安全問題。