魚網

」 詐騙 盜刷 簡訊 詐騙集團 信用卡

LINE「1救命功能」要主動打開 官方證實:聊天更安心

網路詐騙手法日益翻新,不少民眾一不小心點進釣魚網站,帳號密碼就被盜用。近期有網友在Threads發文提醒,通訊軟體LINE其實內建一項「救命功能」,能協助偵測曾被檢舉的可疑網站,但預設竟是關閉狀態,許多人可能渾然不知。這名網友發現後驚呼「很多人都沒開,真的差很多!」他表示,為了保護親友的帳號安全,立刻把家人手機一台台檢查設定,也建議其他人趕快把這項功能打開,「不想哪天誤點釣魚網站被盜帳號,這篇一定要存起來傳給朋友!」根據他貼出的截圖,這項名為「偵測可疑網站」的功能,設計目的是當聊天室中有人分享連結時,系統會自動偵測該網站是否曾被舉報為可疑。若有風險,就會跳出提示警告。不過此功能開啟後,聊天室中傳送的連結將不再受到Letter Sealing加密機制的保護,用戶需自行斟酌是否開啟。該功能的啟用方式只需進入LINE主畫面右上角的「設定」選單,點選「聊天」後,往下滑找到「偵測可疑網站」並開啟即可。不過原PO也提醒,開啟「預覽網址」設定同樣重要,否則系統無法完整判斷連結風險。他補充,有些用戶若找不到該選項,可能是尚未更新至支援版本。事實上,LINE早在去年底就已公告推出該功能,強調為了讓用戶能更安心地進行通訊,當聊天室中出現潛在風險的連結時,將會以明顯標示提醒用戶提高警覺。該功能適用於iPhone與Android系統,但需將LINE更新至15.20.0以上,或乾脆升級至最新版本,才能在設定中找到相關選項。

金融時報紀錄片3度點名台灣是詐騙供應鏈 王鴻薇:請行政院和法務部嚴正面對

國民黨立委王鴻薇今(24)日表示,世界看到台灣詐騙、繼聯合國毒品和犯罪問題辦公室後,金融時報紀錄片3度點名台灣是詐騙供應鏈與據點。王鴻薇於臉書發文指出,英國金融時報日前發布談論網路詐騙的紀錄片,他揭露了規模達 15 兆美元的全球網路犯罪產業,其中三度提及台灣,包括詐騙設備硬體轉運站、詐騙相關軟硬件的活躍買家與據點以及伺服器架設所在地,在太子集團案件之後,對我國反詐無疑又是一次重創。王鴻薇續指,其中節目內容說,2023 年挪威警方逮捕一名馬來西亞學生,調查後確認他用「可攜式基地台」發送假簡訊(詐騙),檢方也發現設備曾從台灣寄往汶萊測試。王鴻薇提到,節目也專訪資安專家 Smith 追蹤了年產值 150 億美元的「簡訊詐騙三合會」發現,該集團販售的釣魚網頁套件與訂閱服務,台灣也是密集的購買與操作據點。聯合國毒品和犯罪問題辦公室顧問 John Vik 指出,線上詐欺的伺服器具有高度流動性,可能設在台灣,顯示台灣的網路基礎建設被跨國犯罪組織利用作為詐騙中繼站。王鴻薇表示,尤其上述的聯合國毒品和犯罪問題辦公室,就是在今年四月初版報告指出台灣是國際詐騙洗錢中心。當時她質詢法務部,調查局還說內容偏頗,沒想到不過數月,就爆發太子集團詐騙案。王鴻薇強調,如今我國再一次被國際媒體點名,數發部、法務部居然都不知道,要請行政院和法務部嚴正面對,不要再鴕鳥心態。

簡訊驗證碼別亂給! LINE揭「5大盜帳手法」一不小心帳號秒被盜

LINE已經成為台灣人必備的通訊軟體,不論是工作還是和朋友聊天都需要用到LINE。近日LINE官方公布5大常見的詐騙手法,詐騙集團透過對話或釣魚網站,騙取受害者信任,一旦給出LINE簡訊驗證碼,帳號就會被盜走,之後詐團就會冒用受害者身份進行詐騙,甚至盜走錢財。一、免費抽遊戲幣詐騙集團透過蛋仔派對的蛋幣或傳說對決的貝殼幣當誘餌,用戶從社群平台上認識陌生網友,對方會誘導加入未認證的官方帳號,透過話術要用戶提供電話號碼、LINE簡訊認證碼,以獲得登記領取獎勵的資格。二、填寫超商寄送資料用戶在社群平台,像是Facebook社團上看到免費物品贈送的資訊,對方表示可用7-11賣貨便,或全家好賣+寄送,且會負擔運費,要求用戶至假的賣貨便網頁填寫電話號碼,與LINE簡訊認證碼。利用免費抽遊戲幣、填寫超商寄送資料騙取用戶信任。(圖/翻攝自LINE)三、徵家庭代工用戶從社群平台上陌生認識對方,像是TikTok或是Facebook打工社團,對方要求用戶提供電話號碼、LINE簡訊認證碼來登記資格。四、假徵才廣告頁面通常會有QR Code,用戶掃碼後被引導到假網頁填寫LINE帳號資訊,包括LINE簡訊認證碼。利用徵家庭代工、假徵才網頁,騙取LINE簡訊認證碼。(圖/翻攝自LINE)五、高價收購LINE認證碼把LINE簡訊認證碼賣給他人,帳號馬上被盜。高價收購用戶LINE認證碼。(圖/翻攝自LINE)LINE官方提醒,不要輕信來路不明的訊息,也不要給出任何LINE簡訊認證碼,LINE的認證碼只有在需要「移動帳號」時才需要輸入,如果對收到的訊息有任何疑問,請先向官方管道查證,或直接打電話給親友確認。

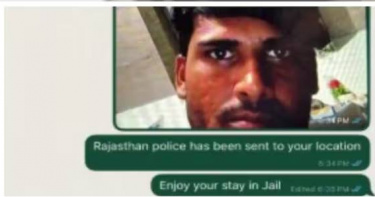

用ChatGPT反詐騙!印度男自製釣魚網頁 逼詐騙犯求饒收場

印度德里一名男子近日利用ChatGPT設計釣魚網站,成功反制一名冒充公務員的詐騙犯,讓對方當場崩潰,連續傳訊求饒,表示願意停止詐騙行為。該男子將整段過程截圖、發文在Reddit分享,迅速引爆網路熱議。根據《India Today》與《印度時報》報導,事件起於一則來自臉書的訊息,該男子收到一名自稱是「大學學長」的聯絡,對方聲稱自己是印度高階文官(IAS),並稱其CRPF軍官好友因調職急售家具與高階家電,價格低廉,盼能快速出清。該男子起初半信半疑,但考量真正的學長早有他的聯絡方式,立即改以WhatsApp確認身分,果然證實為詐騙行為。他決定「將計就計」,展開反制行動。不久後,詐騙者換了號碼再次聯繫,這次還附上穿軍服的頭像,並提供付款QR碼催促匯款。男子假裝無法掃描,並利用ChatGPT請求協助撰寫一段能收集訪客GPS位置與自拍照片的網頁程式碼。短時間內,他架設好一個假付款連結,並以「加速付款流程」為由,將該連結回傳給詐騙者。對方受貪念驅使點入網頁後,系統立刻取得其即時位置、IP地址與前鏡頭自拍照。男子將這些資訊反向發送給詐騙者,並直言「你的位置與照片我都有了」,對方當場崩潰,連續傳訊求饒,表示願意停止詐騙行為。該男子將整段過程截圖、發文分享,標題為「我用ChatGPT定位詐騙犯,讓他當場求我原諒」,引發廣大關注。不少網友大讚其機智,也有人建議應將此工具開源供更多人使用,作為防詐利器。儘管多數人對此創意給予正面回應,但也有聲音提醒,一般使用者操作此類釣魚網站涉及隱私與技術門檻,若未妥善處理恐觸犯法律,建議仍應透過正當管道報案。男子利用ChatGPT生成釣魚網頁程式碼,藉此成功反追蹤詐騙者位置與影像。(圖/翻攝自X,@ndtv)

10年沒教召一查就中14天!他傻眼喊「以前才5天」 網:退伍10年仍在等通知

國軍為提升後備戰力,新年度教召將實施14天新制,國軍系統12月1日0時起也正式開放網路查詢。就有網友無奈道,距離上次被教召已逾10年,日前他忍不住點開查詢系統,竟發現自己中獎,讓他忍不住直呼「真的是報名系統」。這名網友3日在PTT八卦板以「機X教召真的是報名系統」為題發文表示,距離他上次教召已經是10年前,都已經快忘記怎麼帶槍行軍了,去年曾無聊查詢但沒中,直到最近他再次嘗試查詢,才發現自己中獎了。原PO直言,「10年沒教召,一次就送我14天,以前教召才5天而已,還是在年底,他X的,它是不是知道我想要出國躲阿!還是補一句,教召查詢系統是不是他X的報名系統阿?」原PO也感慨,「我好恨我當年為什麼要接受士官訓阿,搞到4X還要去教召……我一退伍就中2次,中間風平浪靜,我以為沒事了,早知道就等除役再查了!」貼文曝光後,不少鄉民紛紛在底下留言,「恭喜」、「聖誕禮物」、「一堆人試過還親自去試,太好笑了」、「沒查也會中啦,中過就會連著中才是真的」、「大家苦口婆心,但就是有人不信邪,那我也是沒辦法」、「快笑死,怎麼還有人去自動報名」、「釣魚網站,還真有人好奇去咬餌」、「反正不查到時候也會寄信給你,何必賭他」。也有人分享,「我退伍15年,教召過2次,現在已經免役」、「拎北10年沒教召,被一個手賤的同事搞,在那邊不可能,結果隔半年就收到通知」、「報名系統加1。之前都沒中,查了馬上14天」、「都市傳說啦,我每年查,到今年都除役了從來沒中過」、「你自己問題,我每年都查都沒中」、「查9年從來沒中過」、「我退伍10年,年年查沒教召過,要怎麼自願報名啊」、「我都已經除役還沒去過半次」。還有人指出,「問過後備指揮部的小姐,表示會參考(留紀錄)」、「我上次被4個月的垃X政策拖累,搞到延年教召年限時,第一次查也中了」、「基本上就是4個月造成沒軍士官可召,所以被召的機會非常大」、「4個月役期太短沒有軍士官,導致教召要召老男人去補」、「有時候下部隊,只剩下受訓的士官缺,逃都沒得逃」、「替代役今年也超多教召的」、「士官50歲除役,你還有好幾年」、「除役前1、2年會再中一次,不要問為什麼」。

睜大眼睛小心看!「普發1萬」開跑未滿1月 財政部已封11個釣魚網站

財政部表示,11月25日審查數位發展部「網路詐騙通報查詢網」之民眾檢舉案件,經確認有2個偽冒「全民+1 政府相挺」普發現金網址或LOGO之網站(10000gov-tw[.]com及updjm[.]userinfoms[.]help),該部隨即依詐欺犯罪危害防制條例第42條規定,責令網際網路接取服務提供者為停止解析或限制接取之處置,並轉知網路服務業者啟動該網址無法瀏覽措施,以防止民眾誤點連結而受騙。截至11月26日,財政部已停止解析共11個偽冒普發現金網站。為慎防假冒普發現金「釣魚網站」詐騙手法,財政部已與數位發展部及財金公司組成跨機關(構)防詐騙專案小組,24小時即時監控偵測相似之偽冒網址或LOGO;另民眾如果在網路上看到疑似詐騙訊息,可至數位發展部「網路詐騙通報查詢網」(https://fraudbuster.digiat.org.tw),即時查詢與通報可疑詐騙資訊,或立即撥打165反詐騙專線,全民共同防堵詐騙事件。財政部再次說明,「全民+1 政府相挺」普發現金網站網址為「https://10000.gov.tw」,政府機關專用網址結尾是「.gov.tw」;gov前面一定是「.」,不會冠上其他英文或數字,且政府不會發簡訊或電子郵件通知領錢或登錄,也不會電話要求到ATM或網銀操作轉帳,請民眾務必提高警覺,千萬不要上當,以免個資被竊或遭詐騙。

全支付盜刷調查報告出爐 金管會:非系統異常、39人遭釣魚詐騙

針對外界關注的全支付盜刷案,金管會銀行局副局長張嘉魁指出,全支付已經於6日通報重大偶發事件,並於17日提交報告。報告內容中強調,全支付內部系統沒有異常。全支付通報目前有二大態樣,一種是「爭議款項」,為特約機構出現多筆扣款,經查為特約機構發起多次扣款通知的疏漏,全支付確認後,已請特約商店將款項返還給消費者,目前僅有1件,並處理完成。另一種則是「詐騙」,主要是詐騙集團是假冒全支付系統更新,針對不特定人發放附有釣魚網站的電子郵件,全支付已經在10月31日通報165反詐騙專線後,阻斷連結,目前相關案件有39件。不過,這部分是消費者登入APP後,並重新綁定銀行端的帳戶或信用卡,銀行的身份確認也都給了釣魚網站,這部分是消費者沒有善盡使用者保管義務,「誤信」了有釣魚網站的郵件。金管會官員指出,這次詐騙集團針對不特定人隨機寄送附有釣魚網站的電子郵件,甚至有部分不是全支付的客戶也收到通知系統要更新。另外,因全支付開業以來積極推廣,可能是這個原因讓詐騙集團假冒全支付的名義詐騙。針對相關問題,全支付也利用APP推播等各種方式提醒消費者要做好防詐,也持續網頁監控。張嘉魁強調,未來會持續提醒業者要在日常防詐過程中,要灌輸消費者消保、防詐的觀念,並提醒民眾要小心各種來路不明的連結。全支付日前則已發出聲明強調,此次事件為外部詐騙集團假冒多家知名品牌或金融機構名義,製作極為相似的「釣魚網站」或傳送假活動連結,引導民眾輸入個資、OTP驗證碼或信用卡資料,進而造成盜刷等損失。此事件與全支付系統安全無關,更非全支付資料外洩所致。目前全支付整體系統運作正常,內部資安防護機制穩健,並無任何資料外洩情形。用戶的帳戶資料、交易資訊及個資均受到嚴格加密與監控保護,資金安全無虞。詐騙案件層出不窮,已非少數個案,而是整體社會的資安挑戰。詐騙手法日新月異,常以「官方活動」、「限時優惠」、「帳號異常通知」等名義誘使民眾上當。全支付提醒社會大眾切勿點擊可疑連結,請確認網址是否為品牌官方網站或APP。另外,請勿提供任何個資或驗證碼(OTP)給未經查證的陌生來源。若發現疑似詐騙行為,請立即撥打165反詐騙專線或報警處理。如已提供資料或遭盜刷,請儘速聯繫發卡銀行與遭偽冒單位官方客服,以利後續協助。

谷歌起訴中國駭客平台!揭開全球「釣魚即服務」帝國黑幕

美國科技巨頭谷歌(Google)近日在美國紐約南區聯邦地區法院(United States District Court for the Southern District of New York,SDNY)對一群位於中國的駭客提起民事訴訟,指控他們運營1個名為「Lighthouse」的「釣魚即服務」(Phishing-as-a-Service,PhaaS)平台,該平台已在全球超過120個國家騙取逾百萬名使用者的資料。據《The Hacker News》報導,這起案件揭示了1個龐大且成熟的跨國網路犯罪生態系統,以及1個將網路詐騙工業化、制度化的「黑色服務產業」。透過販售「釣魚套件」(phishing kits)與網路基礎設施,「Lighthouse」協助詐騙者進行大規模釣魚簡訊攻擊(SMS phishing),偽裝成各國知名品牌,如美國高速公路收費系統「E-ZPass」與美國郵政署(United States Postal Service,USPS),誘騙受害者點擊惡意連結,以「未繳通行費」或「包裹待領取」等理由竊取金融資訊。雖然詐騙手法並不複雜,但這套系統化的服務卻在3年間累積超過10億美元的非法收益。谷歌總法律顧問普拉多(Halimah DeLaine Prado)表示:「他們非法使用Google與其他品牌的商標與服務,在虛假網站上展示我們的標誌,藉此誤導受害者。我們發現至少有107個網站模板在登入頁面上使用Google品牌設計,目的就是讓人誤以為這些網站是合法的。」谷歌指出,公司正依據美國《反勒索及腐敗組織法》(Racketeer Influenced and Corrupt Organizations Act,RICO Act)、《蘭哈姆法》(Lanham Act)以及《計算機欺詐和濫用法》(Computer Fraud and Abuse Act,CFAA)採取法律行動,試圖拆解這個龐大的網路詐騙基礎設施。「Lighthouse」並非孤立運作。根據調查,它與其他PhaaS平台如「Darcula」與「Lucid」共同構成了一個以中國為基地、互相協作的網路犯罪生態系。這些平台透過蘋果(Apple)iMessage與Google Messages的進階通訊解決方案(Rich Communication Services,RCS)功能,向美國及全球用戶發送成千上萬的「釣魚簡訊」(smishing)訊息,目標是竊取用戶的個資與財務資料。安全研究人員將這一系列行動歸類為一個名為「Smishing Triad」的詐騙聯盟。根據網路安全公司「Netcraft」在2024年9月的報告,Lighthouse與Lucid已被連結至超過17,500個釣魚網域,攻擊316個品牌、橫跨74個國家。其釣魚模板以訂閱制出售:每週88美元、1年則高達1,588美元。對此,瑞士網路安全公司「PRODAFT」在2024年4月的報告中指出:「雖然Lighthouse獨立於名為XinXin的組織運作,但它與Lucid在基礎設施與攻擊目標上的高度重疊,顯示出PhaaS生態系中各團體之間的合作與創新正日益深化。」根據安全單位估算,自2023年7月至2024年10月間,中國的「釣魚簡訊」集團可能已在美國境內竊取介於1,270萬至1億1,500萬張信用卡與金融卡資料。這些資料不僅被轉售,還被用於更複雜的詐騙技術,例如利用「Ghost Tap」工具,將被竊的信用卡資訊直接新增至iPhone或Android手機的數位錢包中,用於詐欺交易。僅在2024年初至今,美國資安公司「帕羅奧圖網路」(Palo Alto Networks)旗下服務「Unit 42」就追蹤到「Smishing Triad」使用超過194,000個惡意網域,偽裝成銀行、加密貨幣交易所、郵件與包裹運送服務、警方、國營企業及電子收費系統等多種機構,以迷惑受害者。

全支付澄清盜刷與個資外洩疑慮!官方澄清假訊息 提告捍衛名譽

行動支付平台「全支付」近日接連捲入資安爭議,不僅有用戶反映帳戶遭到盜刷,社群平台上更流傳疑似有使用者個資在暗網販售的消息。針對相關傳聞,全支付於今(6日)發出嚴正聲明,強調貼文內容並非事實,系統與資料並無外洩,並呼籲社群用戶勿轉傳或引用,以免觸法,公司也將保留法律追訴權。根據全支付說明,近日在社群平台上出現多則未經查證的言論,其中包括Threads帳號「@bestpika」聲稱發現全支付與全聯的用戶資料被上架至暗網販售。全支付駁斥此說法,指出這些資料為各種來源拼湊,錯誤百出。例如有標示為男性者,其身分證字號卻以女性開頭的「2」為首,且多數資料使用簡體字,顯示來源不具可信性。全支付指出,這類不實訊息已對公司及員工名譽造成不當損害,並已蒐集相關社群畫面作為證據,未來將依法追訴,對轉載與散布者也發出警告,要求立即刪除相關內容。全支付強調,轉傳此類暗網個資訊息,已可能涉及違法行為,呼籲外界提高警覺,勿再散布錯誤訊息。針對有用戶近期遭盜刷的情況,全支付表示,經調查後確認為外部詐騙集團所為。詐騙者冒用知名品牌或金融機構名義,製作高仿真「釣魚網站」或發送假活動連結,引誘民眾填寫個資、OTP驗證碼或信用卡資料,進而進行盜刷。公司強調,該事件與全支付系統本身無關,也非由公司資料外洩所導致。目前全支付整體系統運作正常,資安防護機制完善,用戶帳戶資料、交易記錄及個人資訊均經嚴格加密並持續監控,資金安全無虞。全支付對於社群不實言論與虛假報導深感遺憾,也再次強調資訊安全為營運核心,將持續強化防護措施。公司進一步指出,詐騙事件層出不窮,已非單一個案,而是全社會所面臨的資安挑戰。詐騙手法不斷推陳出新,常見伎倆包括假冒官方通知、宣稱限時優惠或帳號異常,誘使用戶落入陷阱。全支付呼籲政府主管機關與電信業者,對企業所通報之假網站與釣魚連結,應加快處理速度,以降低社會大眾的受害風險。為協助民眾防範詐騙,全支付提醒以下幾點注意事項:一、切勿點擊來路不明連結,務必確認網址是否為官方網站或App;二、請勿向陌生來源提供任何個資或OTP驗證碼;三、如懷疑遭遇詐騙,應立即撥打165反詐騙專線或報警;四、若已提供敏感資訊或遭盜刷,應儘速聯繫發卡銀行與品牌客服,尋求協助。全支付最後重申,公司與旗下任何單位,皆不會主動要求用戶提供帳號密碼、信用卡資訊或驗證碼。面對可疑訊息應審慎查證,守護自身權益與資金安全。全支付將持續與主管機關及警方合作,提升資安防護層級,並致力打造一個更安全、可信賴的數位支付環境。

普發現金首日僅97萬人登記!詐騙疑慮讓民眾觀望 各政黨設站協助上網

普發現金「登記入帳」5日上午8時開始預登記,首日開放身分證字號與居住證尾數「0、1」,直到晚間8時完成登記人數僅97.6萬人,首日可望突破百萬人,仍有不少民眾擔心被「詐騙」,對「登記入帳」抱持觀望態度。財政部強調,普發現金官網只有1個,就是「10000.gov.tw」,其他都非官網,發現就會封鎖。普發現金1萬元領取方式有登記入帳、ATM領現、郵局領現、直接入帳、造冊發放5種方式。為了確保官網運作順暢,因此剛開放前5日進行分流登記。11月5日開放0、1登記;6日是尾數2、3登記;7日是4、5;8日開放6、7;9日則是8、9;10日之後就不再限制。財政部昨天上午8點開放登記,實測不用50秒就能登記完畢,官網流暢不卡卡。但截至晚間8時完成登記人數仍未破百萬,2023年那次普發現金,同時段即達103萬餘人完成登記。不少網友坦言「詐騙氾濫,都讓人害怕」、「怕被騙,還是等17日直接去ATM」,寧願親自跑一趟郵局或ATM領現。財政部官員不諱言,偽冒的網站確實相當猖獗,財政部自10月31日到11月2日,就發現4個偽冒網站,由於偽冒網址、釣魚網站會騙取民眾的個資、甚至侵害民眾權益,所以不少民眾對「登記入帳」心生疑慮。藍委賴士葆在立法院財委會質詢時表示,現在民眾很怕被騙,所以財政部提供3大「教戰守則」不要點簡訊或Line連結、不要自動櫃員機(ATM)轉帳,以及只認「.gov.tw」,但還是有很多非「.gov.tw」的網站。面對民眾擔心上網登記被詐騙,民進黨祕書長徐國勇5日在黨內直播節目「午青LIVE」表示,民進黨所有黨公職服務處會掛「便民服務站」布條,不會操作、擔心詐騙的民眾可尋求協助。不過他話鋒一轉,指有人說台灣詐騙怎麼那麼多,「全世界詐騙國家很多啦,台灣不是唯一的一個國家」,還說「在犯罪學裡,台灣並不是最差的」。民眾黨昨召開黨政聯繫會議,黨主席黃國昌也責成祕書長周榆修提供便民領取服務;各地方黨部、每位公職的服務處掛設布條,設立「國會還財於民!普發一萬民眾服務站」,協助民眾上網登記。國民黨新北市議員蔡淑君臉書粉專提醒民眾不要相信來路不明的簡訊或連結,服務處工作人員也會協助民眾上網登記。

全支付傳盜刷!民眾突被刷20筆「損失8萬」 官方4聲明回應

全聯獨資成立的電子支付平台「全支付」,迄今會員數已達到600萬人,沒想到近日卻遭詐騙集團盯上,更有民眾因此被盜刷20多筆、損失逾8萬元,且款項還無法追回。對此,全支付也發出4點聲明,提醒民眾切勿點擊可疑訊息中的相關網址,或提供任何個人資料、驗證碼(OTP)等資訊,避免上當受騙。有網友近日在Threads撰文道,某天晚上他的手機跳出一連串提醒通知,才發現是外送平台foodpanda綁定全支付後無故自行扣款,總共被盜刷20幾筆,損失超過8萬多,而他第一時間打開玉山網銀APP,確認帳戶真的被扣了多筆款項,就連客服也告訴他「款項是追不回的」,最後他只好報警處理,但也忍不住抱怨「全支付、玉山、foodpanda都在互推責任!」而在日前,全支付就在臉書粉專發文提醒,近期詐騙集團日益猖獗,不肖人士假借多家知名品牌、線上商城或金融機構名義,製作極為相似的「釣魚網站」或傳送假活動連結,引導民眾輸入個資、OTP 驗證碼或信用卡資料,進而造成盜刷等損失;詐團常以「官方活動」、「限時優惠」、「帳號異常通知」等名義誘騙使用者上當,若收到任何自稱品牌或金融機構發出的郵件或訊息,請務必透過官方網站、客服專線或APP通知進行查證,避免受騙上當。全支付也強調,若於全支付或任何品牌平台發現全支付有任何異常交易或疑似遭冒用情形,請第一時間與發卡銀行、全支付客服聯繫,以利後續協助處理;如收到不明信件,請確認官方郵件地址為「@pxpayplus.com」,全支付不會以不明郵件或簡訊通知,或要求用戶點選不明連結。全支付指出,系統更新僅透過App Store或Google Play進行,且並不會透過電話、Mail、簡訊等以連結方式要求用戶更新帳號,若用戶收到可疑連結請勿點擊;如果收到可疑訊息,請勿點擊連結或提供任何個人資料、驗證碼(OTP)等資訊,並可向165反詐騙專線回報,或全支付客服確認。

電子發票詐騙要小心!婦收假財政部釣魚信 點連結慘被盜刷3萬

詐騙集團看準電子支付與雲端發票普及,近期鎖定民生議題大肆行騙。北部一名林姓婦人日前收到假冒「財政部雲端電子發票」的中獎通知釣魚郵件,信中謊稱她中獎需認證。林婦不疑有他,點擊惡意連結並依指示輸入個資及信用卡號,慘遭盜刷3萬餘元。刑事警察局警告,詐騙集團常利用「普發現金提前領取」或「電子發票中獎」等2大手法誘騙民眾。目前警方正追查該詐騙集團的流向。林婦收到的電子郵件附上一個惡意連結(https://einyvoice-natgov-tw.com/tw)。她點擊進入後,起初依頁面指示輸入手機號碼及載具密碼。接著,頁面跳出「信用卡歸戶異常,需重新驗證」的虛假提示,誘騙她更新綁定載具。林婦未察覺異狀,一步步掉入陷阱,再度輸入個人資料及信用卡號。她直到收到銀行交易成功的簡訊通知,才驚覺受騙上當,短短幾分鐘內信用卡即遭盜刷3萬餘元。刑事局提供釣魚網站的樣貌提醒民眾注意。(圖/刑事局提供)刑事局指出,現今詐騙集團仿冒的假網站設計日趨逼真,其標誌與介面幾乎與官方網站如出一轍,常令民眾難辨真偽。這類假網頁除了冒用公部門,也常偽冒金融機構、遠通電收、電商物流及行動支付品牌,企圖混水摸魚。警方預期,普發現金一旦開始發放後,詐騙集團勢必會傳送假稱領取現金的釣魚連結(例如:https://10000-gov-tw)。刑事局呼籲,民眾務必認明普發現金官網(https://10000.gov.tw)。政府絕不會寄發簡訊或電子郵件通知領錢登錄,也不會電話要求至ATM或網路操作轉帳。民眾若看到可疑連結,切記「不點擊、不填輸、不寄送、不轉傳」四不原則,並立即撥打165反詐騙諮詢專線求證。

台中男當「假基地台」1小時狂灌上萬釣魚簡訊 12人遭詐40萬慘中招

台中地檢署與刑事局電偵二隊近日聯手偵破「截電專案」,成功瓦解一起利用「假基地台」大規模散播詐騙簡訊的案件,警方指出,主嫌王姓男子為牟取暴利,自中國取得陸製「偽基地台」設備,將其安裝於車內,藉由移動車輛在都市地區活動,於100公尺範圍內強行截斷原本的電信訊號,並冒用任意手機號碼大量發送釣魚簡訊,每小時可高達上萬封。該簡訊內容多以「iPASS一卡通帳戶認證」、「街口支付安全警示」、「普發1萬元領取通知」等熱門關鍵字包裝,引誘民眾點擊內含釣魚網址。受害者一旦誤信,輸入個資或登入銀行帳號,即遭詐騙集團盜取帳戶資訊,造成財務損失。經警方清查,目前已確認至少有12名民眾受害,總金額達新台幣40萬元,且實際受害人數仍可能持續增加。檢警於10月16日持搜索票在台北市中正區一處停車場逮捕王男,並於其位於台中西屯的住處查扣偽基地台設備、工作手機與相關毒品證物。檢方複訊後認定,王男涉及詐欺取財、組織犯罪等多項罪嫌,且有逃亡、勾串共犯及再犯之虞,遂聲請羈押並獲法院裁准。警方提醒,民眾若收到陌生簡訊,即使顯示為熟悉的公司名稱,也應謹慎查證,不可輕易點擊連結。若懷疑遭詐,可撥打165反詐騙專線諮詢。

柯文哲遭釣魚網站詐騙 陳佩琪嘆「怪怪的」:脫離社會太久

民眾黨前黨主席柯文哲交保後,妻子陳佩琪日前透露,柯直到現在還是很怕見到人群,人一多就感受莫名壓力。陳佩琪今(16)日再爆,還是覺得柯文哲「怪怪的」,例如在電腦上看見「電腦中毒」要買防毒軟體的訊息,一看就是詐騙釣魚網站,但柯脫離社會太久,就把信用卡卡號輸入進去,使陳著急找銀行掛失。並感嘆,或許還要一段時間才會恢復跟「正常人」一樣的思維。陳佩琪16日於臉書發文表示,柯文哲離群索居一年,回家一個月了,還是覺得他…怎麼說呢?套句他的口頭禪,就是:「怪怪的、怪怪的···」。陳佩琪指出,上次中秋夜拖他去中正紀念堂廣場跟月亮照個相,不曉得是體力差、還是不習慣周遭的人群,沒幾分鐘就吵著要回家,為了要說服他出來多活動一下筋骨,就說月亮有不同角度拍起來都很美,於是這裡拍拍、那裏照照,還提醒柯說他不在那段時間,晚上常在廣場排燭光為他祈福,另外就是靠近金甌女中出口旁的花圃長椅,就是35年前在在這裡約會時,說好要幫她揹皮包的,結果揹到不知道怎麼就弄丟了,害得她要到處重新申請證件,這是一段過往的珍貴回憶,講到這些輕鬆的,他才終於露出笑容、不再堅持回家了。陳佩琪再指,一年了,或許也是有些年紀了, 親情、人際和社交的剝奪不易再回復,舉例來說,現代人離不開的3C產品,過去不論是當教授、主治醫師或做為黨主席時,就僅是出一張嘴,別人就把簡報、文件檔案或報表整理得清清楚楚、漂漂亮亮的丟上來,現在只剩孤單一人了,而她也是只會基本的,柯一切都得從頭自己學起,學不來就怨聲載道的...陳佩琪提到,有次他在電腦上看到出現一則訊息,說他電腦中毒了,要買防毒軟體,這種門外漢一看就看出是詐騙釣魚網站, 但他脫離社會太久了,一時好像反應不過來,就把信用卡卡號打了上去,說要買防毒軟體,結果呢,後來自己察覺到時已經來不及了,換我著急地趕快找銀行掛失卡片…陳佩琪感嘆道,或許吧,還要一段時間才會恢復跟「正常人」一樣的思維...。感謝支持者和小草一直關心著他,阿北目前身體狀況還好,體檢做完了,石頭還是在,但幸好沒痛、沒血尿,就再觀察便是,其他像牙齒也安排了一連串治療療程,心臟也已做完檢查,只需持續複診即可。陳佩琪說,為了讓他早日回復健康,每天早上都給他綜合維他命、魚油、葉黃素、牛樟菇等等的補品,他每每看到桌上一堆紅紅綠綠的好多種藥,問也不問,一把抓了就安心吞下去,以前自己常「恐嚇」他難道不怕毒殺你嗎,一年過去了,縱然人事已非,唯一不變的是他內心對自己的那份信任和倚賴。

安全聯盟開發TLS憑證工具 直接曝光詐騙釣魚網站假面具

資安非營利組織「安全聯盟(Security Alliance,SEAL)」宣布一套新工具,鎖定年內上半年因加密釣魚造成逾4億美元損失的亂象,目標是讓研究人員在詐騙網站啟用「偽裝內容」情境下,仍能以加密方式還原並驗證受害者實際看見的惡意頁面。這項機制名為「TLS驗證與可驗證釣魚報告系統(TLS Attestations and Verifiable Phishing Reports)」,設計給具經驗的資安社群使用,不面向一般大眾。據《Cointelegraph》報導,SEAL表示此工具定位在協助「好人」協作與舉證,而非提供日常用戶。過去研究人員常因詐騙者啟用偵測爬蟲、掃描器的「隱匿功能」而被引導至無害頁面,難以重現當事人點擊惡意連結時所見內容;TLS驗證試圖補上這段證據鏈。SEAL並在GitHub下載頁面標明,僅限進階使用者與研究人員操作。運作上,使用者在本機啟動HTTP代理,攔截至目標站點的連線並擷取必要細節;受信任的驗證伺服器在TLS握手過程中扮演「加密神諭」,負責所有加解密計算,實際對外連線仍由使用者維持。完成後可產生「可驗證釣魚報告」,以加密簽章證明該網站在當下確實回應了含釣魚內容的頁面。在這套技術的協助下,SEAL得以在不直接造訪可疑站點的情況下核實回報,降低詐騙者以流量判斷、地理與指紋比對等手法遮掩惡意內容的空間。SEAL提到,這類攻擊財損今年快速攀升,過去也曾發生過相關案例,比如與去中心化金融協議Venus Protocol相關的釣魚事件,單起損失約1,350萬美元。SEAL選擇自TLS通訊協定入手,符合其核心目的:TLS以對稱與非對稱加密確保端對端的機密性與完整性;若能在協議層取證,就能避開僅靠截圖、錄影難以被信任的老問題。SEAL補充,系統設計追求在隱私與可證性間取平衡,研究人員運作代理時不需把對外請求主導權交給伺服器端,降低濫用與外流風險。

台中女陷偽「香港安盛」4%高利騙局 警銀急攔險遭詐1500萬

台中市44歲徐姓女子險成境外保險詐騙受害者,差點將1500萬元匯往海外。她受「香港安盛集團」宣稱年利率4%的儲蓄型保單吸引,準備匯款50萬美元投資,所幸銀行行員察覺異狀通報警方,經查證發現該網站為仿冒釣魚網站,及時攔阻。徐女表示,透過朋友得知「海外保險公司」香港安盛集團推出的儲蓄型保單,利息高達4%且穩定高收益、低風險,還能享分紅,對方更提供「官方網站」與契約文件,看似專業合法。然而徐女神情緊張,對投資細節含糊其辭,且無法提供公司合法營業證明文件。台中市警察局第二分局警員侯瑞峰、胡文溱到場耐心向徐女說明該公司名稱早已多次遭詐騙集團冒用行騙,要匯款的帳戶金流異常。經進一步比對徐女提供的「香港安盛公司」官網,發現該網站竟是仿冒的釣魚網站,內容雖幾可亂真,卻是專門用來騙取被害人信任與匯款的假冒頁面。第二分局分局長鍾承志提醒,詐騙集團常以「境外保險投資」為包裝,聲稱穩定高收益、低風險,並以「免稅」、「海外資產配置」等話術吸引民眾上鉤。詐團冒用國際知名保險公司名稱與Logo,建立假官網、偽造證書與契約,甚至安排「專員」一對一指導匯款,營造專業合法假象。警方指出,一旦資金匯至境外帳戶,幾乎不可能追回,查緝難度極高。呼籲民眾若接獲境外保險投資邀約,應先透過官方管道查證該公司是否具備合法經營資格,同時比對官方網站網址,避免誤入仿冒釣魚網站。任何要求將資金直接匯往境外私人或公司帳戶的行為,都是重大警訊。

詐騙老招再現 一掃「超商禮券」QR Code恐洩個資、損錢財

台北市內湖區紫星里里長謝佳惠提醒里民,若有收到一款要求「掃碼加入好友即可領取」的商品禮券,千萬不要輕信,否則將導致個資及財務損失。台北市議員游淑慧今(10)日表示,她詢問警局後才發現「原來這是2023年就曾出現的詐騙老招數」,並呼籲民眾事前多加查證,以免上當。游淑慧在臉書發布的截圖顯示,紫星里里長謝佳惠在LINE群組中傳來一張帶有超商字樣的粉色「商品禮券」,上方註記「年終感恩大回饋」、「掃碼加入官方好友,即可領取現金禮券2000元,全台通路皆可使用」。對此,謝佳惠火速提醒,這是詐團的詐騙手法之一,里民家裡信箱若收到這種禮券請立即撕毀,千萬不要對禮券進行掃碼,否則將導致個資、錢財損失,「已經有人受騙。」台北市內湖區紫星里里長謝佳惠提醒里民,收到這種禮券應立刻撕毀,勿輕信上方的資訊。(圖/翻攝自臉書/游淑慧台北市議員)游淑慧指出,她看到謝佳惠在LINE群組內提醒里民的資訊後,才知道這是詐騙套路,隨後詢問台北市警局,發現「原來這是2023年就曾出現的詐騙老招數!只是最近流行起來」,而該詐騙手法是利用實體印製的禮券,號稱民眾只要掃描上方QR Code加入好友即可領取。警方指出,這種假禮券通常印製精美,甚至會仿冒超商Logo與活動樣式,讓人難以分辨真假,但民眾一旦掃描QR Code,不僅會被引導加入可疑帳號,還可能跳轉至釣魚網站,要求輸入姓名、電話、銀行帳號等敏感個資,甚至下載App、開啟權限,導致手機被植入木馬程式、資料全數外洩。游淑慧藉此提醒民眾,目前各大超商雖有禮券,但並沒有要求「掃QR Code加好友領取實體禮券」的活動,因此民眾一旦遇到索取個資的物品,都記得多查證一下。此外,針對同一類型的禮券,臉書粉專「全家在這里」曾發文澄清,此禮券非超商發出,請民眾千萬不要掃禮券右下方的QR Code加好友,應秉持「勿相信、勿使用」原則。小編也呼籲大家「辛苦賺的錢,絕對不能被這些人騙走」,若有任何疑問,請洽官網查詢或致電客服專線「0800-221-363」。

金門再爆假500元超商禮券! 掃碼領不到反遭盜個資

近期金門地區的網路社群與部分民眾住家信箱中,再度出現號稱「超商500元禮券」的詐騙陷阱!據了解,該手法利用實體印製的「禮券」,號稱只要掃描上方的QR Code加入好友即可領取禮券上的金額,看似輕鬆又划算,實則是一場早在2023年就曾出現的詐騙老招數!根據金門縣警局掌握情資,此類假禮券通常印製精美,甚至會仿冒超商Logo與活動樣式,令人難以分辨真假。一旦掃描QR Code,不僅會被引導加入可疑帳號,還可能跳轉至釣魚網站,要求輸入姓名、電話、銀行帳號等敏感個資,甚至下載App、開啟權限,導致手機被植入木馬程式、資料全數外洩。警方提醒,目前各大超商均未提供「掃QR Code加好友領取實體禮券」的活動!真正的超商禮券主要分為兩種,一為「實體禮券」,可直接持券到超商使用,不需掃描或填資料;另一為「虛擬商品卡」,多以簡訊或App形式發送,兌換方式皆由官方平台說明,亦不需額外加好友。警方表示,不肖詐騙集團看準民眾對於「免費好康」無法抗拒的心理再度捲土重來,利用通訊軟體、社群貼文,甚至印製信件寄送住家,以誘導掃碼、誆騙個資為目的。近期就有民眾在臉書「靠北金門」社團中發現類似貼文,經追查後,應為2023年曾發生的舊手法,並強調此類詐騙隨時可能再次出現,請民眾千萬不要輕信!縣警局長黃壬聰呼籲,防詐無假期,人人要警覺!不明來源的QR Code不要掃;要求填寫個資的連結不要點;網路抽獎、投票活動務必查證主辦單位是否真實可信!若曾輸入個資、點擊連結或轉帳付款,請立即撥打165反詐騙諮詢專線或向警方報案,以降低損失風險。

20年生活回憶全沒了 名嘴深夜崩潰痛哭吵醒兒:原諒我的脆弱

資深名嘴狄志為常在社群分享生活,27日他表示,他在深夜崩潰痛哭,因為發現臉書被停權,對他來說如晴天霹靂,因為20年生活回憶全沒了,還吵醒睡在身旁的兒子。網友表示,「希望志為哥早日將帳號救回。」狄志為在臉書發文,原諒他最近的脆弱,也不怕大家笑,因為忍不住崩潰兩次,「周六傍晚,我收到 Instagram 的通知,說我的帳號信箱被更改,問是不是我操作的,在確認完是Meta無誤後,立刻嘗試登入,卻發現密碼也被改了,雙重認證完全沒有發揮作用。」狄志為指出,「我一直以為有雙重驗證就很安全,沒想到在幾分鐘之內,我的帳號就被盜走。更糟糕的是,我的 IG 和 Facebook 個人帳號是連動的,沒多久我的私人 FB 帳號也被停權。因為個人帳號被停權,我現在完全無法進入我辛苦經營多年的粉絲專頁。」狄志為說,「粉專對我來說不只是工作,它是我一點一滴投入心力、用心經營的地方。觀察我周遭的人事物,跟各位共享一些心情點滴與正能量,但現在我只能靠管理員或小編幫我發文,偶爾回訊息,心裡真的很慌。」狄志為表示,整個週末他都沒心做其他事,周六晚上搞到凌晨一點想補救,「好不容易睡著,清晨五點多起來上廁所,發現 FB 被停權,那一刻我真的如遭晴天霹靂。」狄志為說,「那種無力感、焦慮感和失落感,一瞬間把我壓垮。我忍不住在清晨痛哭,因為我知道自己辛苦經營的一切,可能就這樣不見,崩潰的過程,還吵醒睡在我身旁的磊。」狄志為指出,「週日花了一整天四處奔波,只希望能把帳號救回來,甚至懷疑電腦中毒,好朋友建議我乾脆重灌兩台筆電。結果官方的救援和申訴機制就像一扇緊閉的門,無論怎麼嘗試都進不去。」狄志為直言,「我個人的 FB 裡有二十年的生活照片、日記和紀錄,那是我人生的一部分。現在我卻連登錄的權限都沒有,更別說管理我的粉專。想到這裡,我就覺得心被掏空。最諷刺的是,滿滿的詐騙帳號和釣魚網站猖獗至今卻都好好的,但我們這些努力經營、真心分享的人卻成了犧牲品。」狄志為說,「我知道有很多人跟我一樣,IG 被盜之後,帳號就被莫名其妙停權。很多案例甚至顯示 Meta 的AI管理機制有Bug ,但使用者在這個過程中,焦慮和無助卻沒有人看見。官方的保護機制和雙重認證看起來形同虛設,連寄信給 Meta 官方信箱都不知道有沒有用。」狄志為指出,「我真的曾想過放棄,但想到那些二十年的回憶、生活的記錄、以及陪伴我成長的每一篇文章,真的好不甘心。說真的,我也只能安慰自己,至少粉專還在,跟那些粉專被盜、整個消失的人比起來,我好像已經算是幸運的了。但只要私人管理帳號一天沒有回來,我就還是戰戰兢兢,心裡充滿恐懼。」狄志為說,「我知道有過一樣經歷的人一定懂——那種焦慮、失落、憤怒和無力感,讓人徹夜難眠。也許我還需要很長時間去努力,但我真心希望我的事能提醒更多人提高警覺,也希望 Meta 能夠正視這個問題,讓我們重新找回對這個平台的信任。」

網友點不明連結就被盜帳號 北市府警察局說明搶救方式

一名女性網友於9日在Dcard發文,透露自己LINE帳號遭到盜用的經過,提醒其他使用者千萬不要輕忽各類釣魚網站的陷阱。根據該名網友的描述,事件起因於朋友透過Instagram私訊分享一個名為megapx的網站連結,對方要求點入幫忙投票。女網友一時大意,未經查證便點擊該連結,網站內看似正常展示許多作品,當她點擊投票按鈕後,頁面卻跳轉至要求以LINE登入的頁面。她輸入了信箱、密碼及驗證碼後,LINE帳號隨即被盜,從此無法正常登入使用。從文章中可以看到,在這次事件過程中,詐騙集團甚至偽裝成本人向她再次發送訊息,聲稱「被盜了」,並假借幫助她解決問題之名,指示她進行更多操作,使她一步步落入圈套。(圖/翻攝自Dcard)事後回顧,女網友坦言,其實當下若選擇「再次登入」,並盡快更改密碼,或許還能挽救帳號,但因為過於相信詐騙指示而錯失良機。該名網友在意識到帳號已遭駭入後,立即透過其他社群平台告知親友LINE被盜,提醒大家提高警覺,避免再有其他受害者。她同時主動聯繫LINE官方客服,但至今已過數日,始終未能順利恢復帳號。女網友表示,首次來信後大約等了18小時才收到回覆,但後續多次來信卻遲遲未獲解決方案。她也曾嘗試以Email修改密碼,但系統表示需先登入LINE裝置操作,卻因帳號已被盜,根本無法執行。根據臺北市政府警察局刑事警察大隊提供的資訊,若發現LINE帳號被盜,應立即登入LINE,進入設定頁面,取消允許其他裝置登入之選項,並變更密碼。然而若帳號密碼已遭歹徒篡改,則需前往LINE公司官方網站填寫問題反應表,LINE公司確認情況後通常會於24小時內聯繫用戶,視個案情況協助處理。警方也提醒,應儘速通知親友該帳號已遭冒用,勿輕信或提供任何資料予該帳號。在等待處理期間,該網友心情相當焦急,表示LINE官方僅提供Email聯繫,無法即時有人員協助,效率令人失望,遇到急事只能不斷刷信箱確認是否收到回覆,缺乏即時停權機制更讓人心驚。她補充,輸入手機號碼進行驗證時,被告知須等待60天才能再次嘗試,更加深她的無力感。LINE官方公告也曾提過,民眾要特別留意「寵物投票」,並提醒「絕不在網頁輸入LINE簡訊認證碼,就不怕被騙」。公告中提到,不肖份子手法以「幫我們家寵物投票」、「幫孩子的繪畫作品投票」等名義,引導用戶需「登入LINE後」才能進行下一步。然後利用假的登入頁面,讓用戶在頁面上留下LINE帳號的電話號碼、密碼,以及「簡訊認證碼」,此時用戶的帳號就會被盜取了。公告中也提醒,民眾要務必留意,任何LINE登入「網頁」,都不需要「輸入簡訊認證碼」,也不需要「點選移動帳號選項」。因此,只要在任何「網頁」看到上述兩點,就可以100%確認是帳號釣魚。(圖/翻攝自LINE官網)