駭客入侵

」 駭客 駭客入侵 個資 帳號 入侵

台達電爆資安事件!海外系統疑外洩 啟動防護緊急應對

台達電(2308)今(10日)傍晚發布重大訊息,指出旗下海外子公司疑似發生資料外洩事件,公司已於第一時間啟動資安防禦機制,包含主動阻斷可疑連線並執行系統隔離。經初步評估,此事件對公司整體營運並無重大影響。根據台達電說明,資訊部門近日偵測到海外子公司的資訊系統出現異常登入企圖。進一步調查後確認,部分系統遭受網路攻擊,存在業務相關資料及員工個人資訊外洩的風險。公司已立即展開資安防護程序,並加強監控異常行為,以維持資訊系統的安全穩定。台達電表示,事件發生後,已同步與專業資安顧問合作,完成系統的全面清查與風險評估。目前所有受影響系統均已完成資安檢視並恢復正常運作。公司也指出,海外子公司營運未受影響,整體資訊系統亦維持正常。面對此次疑似駭客入侵事件,台達電強調,已採取多項即時應對措施,並持續強化網路監控與存取權限管理,提升整體資訊基礎架構的資安防護能力,以防範未來類似風險發生。

Spotify幾乎被「搬空」! 激進組織自稱保存8600萬首音樂

全球擁有超過7億名用戶的音樂串流平台Spotify,近日遭激進組織指控發生大規模音樂資料擷取事件。該組織宣稱,已自Spotify平台取得逾8600萬首音樂檔案與龐大中繼資料,總資料量接近300TB,未來計畫分階段對外開放下載,相關消息震撼音樂與科技產業。根據《衛報》與《Engadget》等外媒綜合報導,名為Anna’s Archive的組織表示,他們透過技術手段大規模擷取Spotify資料,取得約8600萬首實際音樂檔案,以及約2億5600萬筆歌曲中繼資料,內容涵蓋藝人名稱、專輯資訊等。該組織指出,這批資料涉及超過1500萬名音樂人與5800多萬張專輯。Anna’s Archive聲稱,所取得的音樂檔案約占Spotify用戶實際收聽內容的99.6%,雖僅約占平台整體曲庫的37%,但已足以作為建立「音樂保存庫」的基礎。該組織表示,相關音檔將依照受歡迎程度分階段釋出,並透過BT種子方式分享,供具備足夠儲存空間的使用者下載。該組織在官方說明中強調,其宗旨在於「保存人類的知識與文化」,並不區分媒介形式,音樂同樣屬於重要文化資產。Anna’s Archive也指出,現有實體與數位音樂收藏,往往過度集中於主流藝人,或因追求高音質而產生過大檔案,缺乏全面且有效率的保存結構。對此,Spotify回應表示,經內部調查後確認,事件並非系統遭到駭客入侵,而是第三方利用用戶帳號進行未授權操作,並以不法手段繞過DRM數位版權管理機制,存取部分音頻檔案。Spotify已辨識並停用涉案帳號,並新增多項防護措施,持續監控可疑行為。Spotify強調,目前尚未發現相關音樂檔案已被公開散布,用戶個人資料亦未外洩,並重申自成立以來即與創作者站在同一陣線,將持續與產業夥伴合作,防範反著作權行為,保障音樂人權益。事件同時引發AI產業風險的討論。作曲家與著作權倡議者Ed Newton-Rex指出,AI產業以未授權內容進行模型訓練的情況並不罕見,若這批音樂資料流入AI公司,將對創作者權益造成重大侵害,呼籲政府要求業者揭露訓練資料來源。此外,有AI新創公司共同創辦人在LinkedIn上指出,若相關音檔全面流通,一般使用者理論上可自行建立「免費版Spotify」,科技公司也可能藉此大規模訓練音樂生成模型,而真正的限制僅剩著作權法與執法力道。Anna’s Archive宣稱已大規模擷取Spotify音樂資料,並計畫建立「音樂保存庫」,引發著作權爭議。(圖/翻攝自X,@nordicinst)

央廣官網遭入侵!駭客竟是自己人 北檢起訴3人怒求重刑

中央廣播電台日前遭到駭客入侵,首頁版頭更是被惡意竄改為中國五星旗,台北地檢署針對此案於今(11月24日)偵結,依照妨害電腦使用罪、背信罪起訴工程師吳政勳、岳昭莒、黃富琳3人,並針對吳政勳求刑3年、岳昭莒2年6岳、黃富琳則從重量刑。吳政勳於2025年5月起擔任中央廣播電臺網路媒體組工程師,負責官網維護以及資訊安全查核管理等事務,岳昭莒則為網路媒體組組長,黃富琳則為海云智慧雲端股份有限公司之業務處長,過去曾任極風雲創股份有限公司任職,並因為維修相關業務與吳、岳相識。吳、岳、黃於今年6月間共同商討攻擊央廣官網,吳政勳在未經央廣規定之官網權限核發程序,擅自把央廣官網最高權限給黃富琳,而岳昭莒明知上述行為卻縱容鼓勵吳繼續為之。吳政勳於8月20日、9月11日、9月18日、9月19日、9月20日干擾央廣網站運行,並於9月24日透過LINE群組把官網原始程式碼外流給黃富琳以及林姓友人、顏姓友人、廖姓友人,使其均取得操控管理央廣官網權限。9月26日,警方持搜索票搜索吳政勳、岳昭莒,沒想到吳政勳不知悔改,交保後再度於9月28日干擾央廣官網運行,並利用先前所設定參數在10月9日換掉央廣官網日語新聞版網頁,於首頁日語版出現簡體中文等,妨害其運行,檢警旋即於10月9日上午再度執行搜索。台北地檢署訊後認為吳政勳、岳昭莒竟僅因懷疑央廣有中資介入,便利用職權擅自對央廣官網胡作非為,其以反攻大陸、五星旗等圖片入侵官網電腦並置換網頁內容之行為是在挑起兩岸對立緊張,行為危險性、危害性遠非一般刑事犯罪可比。檢方指出,吳政勳交保後,仍多次發動阻斷攻擊,甚至選擇在國慶日當天攻擊官網,具很高象徵意義,建請法官對吳政勳、岳昭莒求刑3年、2年6月,並對黃國琳從重量刑。

誣稱法國第一夫人「出生為男性」 十名謠言陰謀論者遭起訴

十名法國與海外人士因涉嫌在網路上散布針對法國第一夫人碧姬(Brigitte Macron)的性別歧視與誹謗言論,於27日在巴黎刑事法院出庭受審。被告八男兩女,年齡介於41至60歲之間,被控長期在社群媒體散播碧姬「出生為男性」的虛假訊息。根據《FRANCE 24》報導,案件起因於2021年網路上開始流傳的陰謀論內容,當時謠言聲稱碧姬出生時其實是男性,名為尚・米歇爾・特羅涅(Jean-Michel Trogneux),也就是碧姬兄長的名字。此說法隨後被陰謀論者與極右翼圈層放大,甚至傳至美國。2024年8月,碧姬正式提起訴訟,要求調查惡意造謠者。巴黎警方在同年12月與2025年2月展開逮捕行動。報導中提到,碧姬與法國總統馬克宏(Emmanuel Macron)已於7月底在美國提起另一場誹謗訴訟,對象是美國保守派評論員歐文斯(Candace Owens)。歐文斯在節目中公開聲稱第一夫人出生為男性,甚至表示願以「職業聲譽作賭注」。馬克宏夫婦計畫向美國法院提供醫學與照片證據,證明指控不實。根據《太陽報》報導,2024年9月有駭客入侵法國官方稅務系統,惡意將碧姬的登錄姓名改為「尚・米歇爾・馬克宏(Jean-Michel Macron)」。負責總統夫婦行政事務的邦姆(Tristan Bomme)證實事件屬實,並表示這一變更不可能在未授權的情況下發生,顯示系統遭惡意入侵。碧姬在發現異常後立刻提出正式申訴,調查確認至少兩人涉入此次資料篡改。受審的十人中,有部分與陰謀論圈關係密切。41歲的宣傳人員阿特朗(Aurelien Poirson-Atlan)在網上以筆名「柔依薩岡(Zoe Sagan)」活動,經常散播極右內容;另有靈性媒介德爾菲娜(Delphine J.),化名阿曼丁・羅伊(Amandine Roy),早於2022年就因誹謗被碧姬起訴。她曾在YouTube上發布與部落客雷伊(Natacha Rey)的四小時訪談,聲稱碧姬實為兄長。兩人2024年被判賠償碧姬與其家人,但該判決後被上訴法院以言論自由為由撤銷,目前案件已上訴至法國最高法院。巴黎檢方表示,這些被告散播的言論不僅攻擊碧姬的性別與性取向,還以「戀童癖」嘲諷她與總統之間24歲的年齡差。若罪名成立,最高可判兩年徒刑。曼徹斯特大學(University of Manchester)發展生物學家希爾頓博士(Dr. Emma Hilton)表示,若有必要,碧姬可提出五項醫學證據,包括分娩記錄與染色體檢測,來反駁指控。法國總統馬克宏曾在國際婦女節發言時談到此事,他表示「最糟糕的是虛假資訊與杜撰情節。人們最終會相信它們。」目前審理仍在進行中,巴黎法院預計將在未來數週內作出判決。

央廣2內鬼駭客確定不用羈押 高院不甩北檢駁回抗告

中央廣播電台9月遭駭客入侵,導致官網被放上五星旗圖案,並標示反攻大陸,因此主動報案追查。經檢方追查發現駭客竟是自己人,其中包括1網站工程師吳政勳以及岳姓主管,以及外部廠商黃富琳。檢方於10月9日發動搜索,並於訊後聲押吳政勳、黃富琳,但台北地院裁定交保,北檢不服提抗告後於今(10月15日)遭駁回。台北地院認為,吳政勳以及黃富琳涉犯刑法入侵電腦相關設備、背信罪等罪嫌重大,但考量吳、黃2人並未造成實際損害,且已有共犯以及證人之供證等資料可以佐證,且涉犯刑責非重,先前吳政勳已以3萬元具保,若再以27萬具保,黃富琳以15萬元具保,應足以保全本案日後偵查、審理程序進行。因此,台北地院裁定其等各以上述金額具保,經核並無違誤或不當,應予維持。檢察官抗告雖指謂被告2人損害國家利益之危險性仍存在,若令其等交保,可能妨害偵查及證據保全等情,惟依卷內事證,尚不可採,故駁回抗告,且不得再抗告。

黃國昌從狗仔頭升級為總指揮 陳智菡:如此跪舔執政黨當打手真令人作嘔

《鏡週刊》今(14)日爆料中央廣播電台日前遭駭客入侵一案,涉案員工被民眾黨主席黃國昌吸收,用來破解、甚至竊取網路機敏資料,黃國昌駁斥「胡說八道」。對此,民眾黨立院黨團主任陳智菡表示,《鏡週刊》把民進黨中央廚房餿水連炒三周,眼看大家都要轉台看吐了,只好狂加蘇丹紅,把黃國昌從狗仔頭升級為駭客總指揮,「一個橫跨電視、網路、紙本三大產業的鏡集團,如此跪舔執政黨當打手,真是令人作嘔」。陳智菡表示,《鏡週刊》今天以通篇灌水、不實、錯誤、自我矛盾之報導,霸凌公眾人物、誤導大眾視聽,情節還自相矛盾。《鏡週刊》指控黃國昌養狗仔、民進黨中央廚房餿水爛牛肉連炒三周,眼看大家都要轉台看吐了,只好繼續瘋狂加蘇丹紅,把黃國昌從狗仔頭升級為駭客總指揮。「然而該連載小說根本牛頭不對馬嘴。」陳智菡指出,《鏡週刊》一下說黃國昌利用志工熱情、要他們當免費人力、一下說若遇「重大弊案」,又會另發酬勞,每次十幾萬不等。這段內容就出現在該系列報導第三篇「黃國昌操弄駭客3/吃定科技宅男當工具人」,撰稿的林姓記者自己都不覺得自相矛盾好丟人嗎?你們編輯都不審稿?陳智菡再指,《鏡週刊》又把檢舉人來向黃國昌主席檢舉央廣集團網站有資安問題、國昌主席請對方提供進一步資訊查證的對話,張冠李戴扭曲成黃國昌指揮檢舉人當駭客。這就是《鏡週刊》最慣用、最骯髒的手法,拿著來路不明的手機對話內容後製加工,編造故事,發動攻擊,目的除了打擊黃國昌和民眾黨,還進一步幫民進黨前秘書長林錫耀被揭露非法干預司法人事弊案洗白,一個橫跨電視、網路、紙本三大產業的鏡集團,如此跪舔執政黨當打手,真是令人作嘔。陳智菡說,請問《鏡週刊》,記者拿來造假的訊息文字,是不是北檢給的?還是你們偷偷跑到檢察官辦公室偷的?還是誰的駭客集團,非法盜取了黃國昌和檢舉人的手機?陳智菡表示,檢調若是和特定媒體勾結,用未經證實的管道洩漏偵查中個案,違法。而媒體若假藉新聞報導之名,不僅不查證,還編造扭曲真實,更是毫無新聞倫理與道德可言。陳智菡說,《鏡週刊》唯一的貢獻,就是再一次提醒大家,大罷免前網路驚爆民進黨前秘書長林錫耀伸出黑手喬遍司法檢調人事的大醜聞,檢調查都不敢查,只好趕快放忠犬亂咬幫忙洗白,免得火燒連環船,「謝謝又笨又壞《鏡週刊》」。

遭爆央廣工程師是他的人 黃國昌斥胡說八道:不曉得到底是蠢還是壞

中央廣播電台日前遭駭客入侵,首頁版面遭置入「五星旗」引發外界討論,北檢查出央廣內部的吳姓網站工程師、岳姓主管及黃姓業者涉案。《鏡週刊》今(14)日爆料,涉案員工早就被民眾黨主席黃國昌吸收,用來破解、甚至竊取網路機敏資料;對此,黃國昌反批,完全是虛構故事、胡說八道,「《鏡週刊》是又開始連載科幻小說了嗎?」自己從不做這種事情,吳姓工程師向他檢舉央廣有資安漏洞,他請對方進一步提供資料,《鏡週刊》卻擷取對話編故事,「徹徹底底的莫名其妙」。根據《鏡週刊》爆料,有知情人士透露日前一項檢調人事遭暗網披露,就是這一群人所為。《鏡週刊》取得黃國昌與駭客的對話截圖,顯示黃除了組狗仔集團偷拍政敵外,還吸收有電腦專長的工程人員扮駭客竊取個資,黃所涉的醜聞風暴持續擴大。《鏡週刊》表示,該人士指出,先前黃國昌踢爆調查局喬人事案,靠一批駭客作義工,無償替他抓取前民進黨祕書長林錫耀在Telegram與時任法務部長蔡清祥、國安會諮詢委員陳俊麟討論司法高層人事案的對話資料,林錫耀當時就懷疑手機遭駭,相關對話截圖後來遭變造,已委由律師提告查明真相。《鏡週刊》再指,一名曾加入黃國昌官方後援會的粉絲告訴本刊,黃會以討論弊案為由,讓能力較好的網軍或駭客到民眾黨服務處面談,黃通常會先在白板寫下弊案的關鍵字,要求與會者當場分析,指出揭弊方法、人物跟關鍵因素,有如資格審核評比。對此,黃國昌表示,他沒有什麼要解釋的,《鏡週刊》整篇張冠李戴、虛構故事、胡說八道,不曉得到底是蠢還是壞?還是又壞又蠢?把完全不相干的東西全部自己在編科幻小說,現在《鏡週刊》是又開始連載科幻小說了嗎?看了那些報導以後,對於《鏡週刊》捏造故事的能力,只能夠說真的是歎為觀止,「什麼我養駭客去入侵人家個資?胡說八道」。「我從來不幹這種事情的,最好笑是鏡週刊用虛構故事,還想要幫林錫耀洗白喔?」黃國昌指出,不過也要謝謝《鏡週刊》提醒社會大眾,原來林錫耀把黑手伸到檢調裡去喬人事的事情,社會好像已經忘了,因為也沒什麼媒體在追,又喚起了大家的記憶。黃國昌說明,央廣那位吳姓工程師,事情很簡單,就是他跟黃檢舉央廣有資安漏洞,用的公司好像有在中國那邊經營事業,「我請他進一步提供資料,他的資料沒提供完整,結果《鏡週刊》就用這些隻字片語,人家檢舉我的對話紀錄,在那編故事,「我必須要說,簡直是莫名其妙、徹徹底底的莫名其妙」。「但我覺得這件事也可進一步讓大家好好思考一件事,什麼叫做黨檢媒三位一體的國家機器,又動起來了。」黃國昌提到,今天北檢如果真的掌握了什麼黃國昌竟然養駭客去入侵個資的事情,那就大大方方來約談啊?怎麼不是這樣做呢?怎麼又把一些片面扭曲的資訊洩露給《鏡週刊》編故事,去年的那種既視感非常強烈,但他對於民進黨黨檢媒三位一體這種拙劣手法感覺到非常不齒。針對《鏡週刊》指控駭客集團把對話紀錄上傳暗網兜售?黃國昌表示,「我從來就沒有什麼駭客集團,說我上網來兜售,請問證據在哪裡?他們指控我的駭客集團,他們證據是什麼?」黃國昌說,林錫耀手伸到司法檢調去喬東西,那是網路上面出來以後,目前為止民進黨從頭到尾都在迴避這個問題,「現在是為了幫林錫耀洗白,然後就不分青紅皂白,往我身上潑糞,說那東西是我上網去兜售,簡直是莫名其妙」。至於是否會提告《鏡週刊》?黃國昌表示,如果真的要告《鏡週刊》不曉得要告幾條,「裴偉身上現在應該背著上百條官司吧?你覺得他們在做這種生意牟利的人會在意這種事嗎?」,會把自己精力放在該做的事情上面,在這種過程當中,做一些奇奇怪怪的事、超越法律紅線的事,「請大家放心,該負的責任,他們必須要負」。

Discord爆用戶個資大量外洩! 官方證實:駭客竊取身分證、地址

全球擁有超過2億活躍用戶的即時通訊平台Discord日前證實,遭遇嚴重資安事件,導致約7萬名用戶的政府核發身分證明文件(如護照、駕照)照片遭到外洩,部分用戶的姓名、電子信箱、IP位址與交易紀錄等敏感資料也可能遭到駭客存取。綜合外媒報導,據Discord發言人說明,此次受影響用戶數約為70,000人,駭客取得的資料類型包括姓名、使用者名稱、電子信箱、IP 位址與部分客訴對話紀錄;而在金流方面,僅涉及信用卡末四碼及付款歷史等「有限的財務資訊」,平台強調用戶密碼及完整的付款資料未遭外洩。Discord 表示,有駭客組織在駭入系統後試圖勒索金錢,並散布誇大的數據(聲稱竊得超過200萬筆資料)以施壓。但平台明確拒絕付款,並指出該數字不實,是駭客試圖操控輿論的一部分。而有一個自稱為「Scattered Lapsus$ Hunters(SLH)」的駭客組織對此事件宣稱負責,並指入侵手法為滲透Discord所採用的客服系統 Zendesk。報導指出,在駭客建立的Telegram頻道中,有用戶已經上傳上百張用戶手持身分證明文件的照片,還包括部分含有姓名、電子郵件、地址資訊與被遮蔽電話號碼的用戶資料庫。不過,媒體尚未獨立驗證這些資料真實性是否與Discord外洩案有關。對此,隱私權倡議團體Electronic Frontier Foundation(電子前線基金會)表示,Discord此案凸顯線上平台年齡驗證制度的資安風險。該組織副主任Maddie Daly指出,「一旦使用者提交身分資料,就無從得知這些資料會如何儲存、處理與分享。只要系統一旦遭駭,風險即難以承受。」事實上,今年稍早女性匿名社群App「Tea」也曾爆出資料外洩事件,約7.2萬張上傳作為性別驗證的用戶照片被駭客盜取,凸顯相關平台在處理個資方面的潛在風險。目前,Discord已主動聯繫所有受影響用戶,並同步通知執法單位,也已立刻撤銷該第三方廠商的系統存取權限,並與數位鑑識公司合作進行全面調查,確保平台未來資安強度。Discord強調,此次事件並非其主系統遭駭,而是駭客入侵其第三方客服廠商系統後,非法取得用戶資料。而這些資料主要來自近期進行年齡驗證或向客服申訴年齡判定結果的用戶,駭客透過攻擊客服系統,取得這些使用者上傳的身分證。對於台灣用戶是否受到影響,Discord尚未提供進一步的地區性統計,但建議曾進行身份驗證的用戶應密切注意個資動態。

遭遇駭客入侵用戶個資外洩 加密貨幣交易所卻「隱匿不報」

加密貨幣交易所Crypto.com近期被曝光曾遭駭客攻擊,導致部分用戶個資外洩,但Crypto.com卻隱匿此事沒有曝光。整起事件發生於2023年3月之前,但當時公司並未公開說明,直到近日才在媒體的報導下才全部曝光。根據《彭博社》指出,這起攻擊涉及一名青少年駭客NoahUrban,他隸屬於網路犯罪組織「ScatteredSpider」,長期專注鎖定電信、科技及加密貨幣產業員工,擅長透過釣魚手法取得帳號密碼。Urban與一名代號「Jack」的同夥合作,成功入侵Crypto.com一名員工的帳號,進一步取得公司內部敏感資訊。業界人士指出,鎖定交易所內部人員已成為常見的駭客手法。例如另一家主要平台Coinbase,就曾因海外客服代表遭收買,導致大量客戶資料外洩,並造成數億美元損失。Crypto.com在這次事件中則聲稱,僅「極少數人的個人資料」受到影響,並未有用戶資金被竊取。這起外洩發生後不久,美國聯邦調查局(FBI)於2023年3月展開突襲,查扣價值400萬美元的加密貨幣,以及數十萬美元現金與珠寶。Urban在2024年1月被正式逮捕,隨後承認參與入侵至少13間公司,被判處10年徒刑。知名區塊鏈調查員ZachXBT在X平台批評Crypto.com的沉默態度,認為該公司「已經多次被駭,但選擇不揭露事件」,質疑其對用戶透明度不足。儘管如此,Crypto.com的市場表現並未立即受影響。根據《TheBlock》數據顯示,該平台在2024年8月的交易量已超越Coinbase,成為交易量最大的美元掛鉤加密貨幣交易所之一。近期,Crypto.com還與川普媒體(TrumpMedia)合作,籌組數位資產庫存公司,專注收購Cronos區塊鏈的原生代幣CRO。

2駭客入侵高鐵、資訊集團網站! 盜用600會員帳號海撈76萬抵用券遭起訴

游哲銘、鄭宇軒與境外駭客共組犯罪集團,入侵高鐵公司網站非法獲得全國電子500元抵用券723張。此外,該犯罪集團用相同手法入侵資訊集團委外管理的點數兌換網站,並兌換家樂福3000元抵用卷133張,2者市價總額高達76萬500元,並換取大量3C產品轉賣獲利。台北地檢署今(9月12日)偵結,依照加重詐欺取財等罪起訴2人,並建請法院處游4年、鄭3年。起訴書指出,游哲銘、鄭宇軒與暱稱「華爾街牛哥」、「悟空」之人與境外駭客「Yang Lei」於去年(113)共組犯罪集團,成員之間透過通訊軟體TELEGRAM共謀入侵台灣高鐵、資訊集團委外管理的網站,並非法獲取會員點數換取商品後轉賣獲利。該犯罪集團以VPS軟體登入台灣高鐵會員TGo網站伺服器,盜用565組高鐵公司會員帳號密、碼登入後,再申請將會員點數換取全國電子500元抵用券共計723張,合計金額高達36萬1500元,事後再由鄭宇軒持抵用券至全國電子門市兌換商品。隨後該犯罪集團再以相同手法入侵資訊集團外委管理的小樹點兌換網站,並使用7個IP位置,盜用51組會員帳號、密碼以後,以會員所屬的小樹點兌換3000元家樂福即享券133張,合計金額高達39萬9000元,後續再由鄭宇軒、游哲銘透過網路轉售獲利。台北地檢署今日偵結,依照違反鐵路法、加重詐欺取財等罪起訴游哲銘、鄭宇軒,而檢方認為2人正值青壯,不思循正當途徑賺取財務,為貪圖一己之私,竟與境外駭客成員聯手破壞社會安定及金融秩序,侵害人民財產法益甚鉅,惡性非輕,建請法院處游4年、鄭3年。

被認定冒名!帳號8年被關5次「廣告費照收」 美國「印州祖克伯」狀告祖克伯

美國印第安納州一名律師祖克柏(Mark S Zuckerberg)近日將臉書母公司Meta告上法院,指控平台多年來誤把他的商業專頁當成「假冒名人」反覆關閉,造成業務流失與廣告費損失。目前這起案件已在馬里昂高等法院(Marion Superior Court)提出。根據《TechCrunch》報導,這名律師與Meta創辦人同名同姓,他經營事務所38年,而這8年來,他的臉書帳號被停用至少5次,但投放的廣告費逾1.1萬美元卻從未退還。祖克伯向媒體展示2020年的電郵往來,顯示自2017年起多次申訴被誤判為冒名,其中一封還自嘲「如果你碰到那位年輕、比較有錢的馬克・祖克柏,替我跟他打招呼,他每天都把我惹毛。」這場同名困擾不只存在網路世界。他在自建網站「iammarkzuckerberg.com」記錄多年來的混淆經歷:飯店、餐廳接到他的訂位電話常誤以為是惡作劇直接掛斷;曾在拉斯維加斯受邀演講,禮車司機舉著「Mark Zuckerberg」接機牌,瞬間引發人群騷動,接著一片失望;甚至常收到原本要給Meta創辦人的電話與訊息,內容從要錢到死亡威脅都有。祖克柏表示,臉書審查機制屢屢質疑他的「真實姓名」,要求上傳身分證、信用卡影本與臉部照片核驗,但帳號仍被關閉。他向當地電視台WTHR-TV抱怨「這一點也不好笑。尤其是在他們拿走我的錢時。」他比喻處境如同「在高速公路邊買下廣告看板付了錢,卻被一條巨大毯子蓋住,廣告效益完全消失」。《BBC》後續報導指出,Meta於5月平台再次關閉他的專頁,直到訴訟提起後才恢復,並標示為「已驗證」。Meta則回應,發現誤關後已解封,並承諾避免重演。《Sky News》補充報導,這場混淆帶來的連鎖效應早已超出社群範圍。他清單紀錄「因為我叫馬克・S・祖克柏而發生的事」:訂位遭拒、臉書專頁屢遭駭客入侵,甚至在家譜網站23andMe上,有超過753人自稱與他有親戚關係,接著立刻開口要錢。他抱怨,長年下來已造成實質損失。不過他也試圖把困境化為能見度。他打趣說,至少在Google搜尋「Mark Zuckerberg bankruptcy」時,他的事務所會先跳出來;而且他對Meta創辦人並無惡意,如果對方哪天真在印第安納州遭遇財務危機「看在我們同名的份上,我很樂意接案」。Meta方面則回應WTHR,強調「世界上不只一位馬克・祖克柏」,並表示正持續處理此案。

用意念重啟人生!Neuralink「腦機介面」首位試驗者曝近況 讚馬斯克很酷

四肢癱瘓的美國網路名人阿博(Noland Arbaugh)在去年首度公開自己,成為Neuralink第1位「腦機介面」臨床試驗參與者的故事,如今他也透過晶片重獲自主,以意念操作電腦與日常事物,人生因此從虛度光陰的絕望中重生,直言「我覺得自己又有潛力了,而且能找到具體的方法去實現。」據《財星》(Fortune)雜誌報導,2024年2月,30歲的阿博在Neuralink的全員大會上,首度公開自己的身份。他坐在輪椅上緩緩移動到舞台中央,頭戴1頂德州農工大學(Texas A&M)的紅色棒球帽,臉上掛著難掩的笑容,向滿場員工說出一句:「你好,人類們。」(Hello, humans),現場立刻響起熱烈掌聲。這個故事還要從2016年開始說起,那年阿博在游泳時意外導致2節脊椎脫位,自此失去肩膀以下的感覺與行動能力。2024年1月,他在亞利桑那州鳳凰城的巴羅神經研究所(Barrow Neurological Institute)接受手術,將Neuralink研發多年的實驗性腦晶片植入大腦。手術歷時不到2小時,由Neuralink設計的機械手術裝置將晶片與腦中超過1千個電極連結。這套所謂的「腦機介面」(Brain-Computer Interface,BCI)能偵測腦電訊號,轉譯為數位指令,讓阿博只憑意念便能操控電腦。如今,他能用腦波玩《瑪利歐賽車》、遙控電視,甚至開關戴森(Dyson)空氣清淨機,過程中完全不必移動任何肢體。令人驚訝的是,在第1次使用裝置的當天,他便打破2017年全球最快、最精準的BCI游標控制紀錄。他回憶說:「學起來非常簡單。」從那之後,他便被稱作「P1」,也就是Neuralink的第1位臨床試驗參與者。事實上,全球至今僅有約80人曾接受過類似裝置,但Neuralink的晶片在規模與設計上都更加進步。它使用超過千條電極線,直接植入掌管運動的腦區,而且完全無線化,參與者只需每5小時左右充電1次。為了方便,Neuralink甚至將充電線圈縫進阿博的帽子裡,讓他能邊戴帽子邊充電。阿博的公開亮相,使他迅速成為網路紅人。媒體、播客邀約不斷,甚至一度遭駭客入侵社群帳號,還因惡作劇報案而讓全副武裝的特警小隊找上門。他笑著說,自從有了這個裝置,他的生活變得忙碌,與之前「整天發呆、虛度時光」完全不同,他感覺自己正在彌補那8年來的空白。在他的成功案例後,Neuralink已在美國、加拿大、英國與阿拉伯聯合大公國陸續展開臨床試驗,至今共有9名參與者接受植入,包括1名女性。他們多患有癱瘓或肌萎縮性側索硬化症(ALS,俗稱漸凍人症)。公司共同創辦人暨總裁「dongjin seo」表示,最終目標是建立完整的「全腦介面。」對阿博而言,Neuralink徹底改變了他的日常。他每天使用約10小時,用來閱讀、上課、打電玩,甚至安排訪談。他已重返亞利桑那的社區學院修課,準備攻讀神經科學學位,同時開始以公開演講作為事業。他說,手術前自己「毫無目的,只是等待某些事情發生」,如今卻找回自主與目標,「我覺得自己又有潛力了,而且能找到具體的方法去實現。」回顧當初,他在朋友班恩(Greg Bain)的提醒下,才知道Neuralink正在招募受試者。阿博坦言,他對馬斯克(Elon Musk)並沒有什麼好感,但從未懷疑這個計畫會失敗。起初,他的父母也難掩憂慮,光是簽署手術同意書上的風險條款,就讓他的母親無法再讀下去,但最終仍選擇支持。阿博說,自己選擇公開身份,就是希望向世人展示這項科技的可能性,「我認為這是近代最重要的技術飛躍之一,並且會不斷成長。」然而,過程並非毫無波折。手術後不久,有部分電極脫落,導致他一度失去大部分控制力。這件事後來被《華爾街日報》揭露,Neuralink也發表了修復經過。但阿博選擇沉默,直到研究團隊解決問題才公開。他說:「如果當時就爆料,只會摧毀大眾的信任。這不是我想要的,我真心喜歡這東西。」展望未來,Neuralink正在籌備名為「Blindsight」的臨床試驗,嘗試恢復失明者的視覺,並與特斯拉(Tesla)的Optimus機器人計畫結合,讓癱瘓者能藉由機械手臂或腿重獲行動。馬斯克曾說:「未來會很奇怪,但會很酷。」儘管Neuralink因實驗動物待遇及高壓工作文化飽受批評,但隨著更多患者發聲,公司逐漸獲得全球矚目,資金投入亦水漲船高。阿博則以一種樸實的幽默,談到自己3次與馬斯克的對話,包括手術當天透過FaceTime談話、術後碰面,以及後來在奧斯汀超級工廠(Austin Gigafactory)的對談,並透露馬斯克是「很酷的人。」有人問阿博是否認為自己是改造人(Cyborg,又稱「生化人」或「半機器人」)。他笑答:「嚴格來說我是,因為身體被機器增強。但我仍把自己看作一個普通人,只是偶爾體驗其中的趣味。」如今手術已過1年半,他依舊熱切地談論神經科學、信仰,以及科技為癱瘓者帶來的新希望。他說,以前總以為解方會來自藥物或幹細胞,如今才驚覺科技的力量,「我相信醫療的未來將由科技開啟,許多困擾我們已久的疾病與殘疾,都可能因此獲得答案。」對他而言,這段新生活意味著能和父親一起玩遊戲、重返校園,甚至打造自己的事業。他感慨地說:「我從未想過自己能走到這一步。」

駭客入侵Google!25億Gmail用戶個資恐外洩 專家教5招自保

國際駭客組織ShinyHunters於今年6月成功入侵Google一個透過Salesforce雲端平台管理的重要資料庫,竊取大量企業與客戶聯絡資料。由於此次資安漏洞可能影響高達25億名Gmail用戶,引發全球關注。目前,Google尚未對外公布確切受害人數,也未透露是否曾收到駭客勒索要求。根據《每日郵報》報導,駭客疑似透過社交工程手法,誘騙一名Google員工提供登入憑證,從而取得該資料庫的存取權限。雖然Google聲稱目前無證據顯示有用戶密碼外洩,但被竊取的聯絡資訊已被用於電話詐騙與釣魚攻擊,受害者可能因此帳戶遭盜用,甚至個資外洩。資安專家奈特(James Knight)指出,駭客已開始透過冒充Google員工的方式進行詐騙,使用650區碼撥打假電話,甚至傳送簡訊引導用戶重設密碼、提供驗證碼。他強調,「如果收到來自 Google 的語音或文字訊息,十之八九是假的,千萬不要輕信。」奈特也指出,駭客還利用盜得的Gmail名單進行暴力破解攻擊,嘗試輸入常見密碼如「password」登入帳戶。專家呼籲Gmail用戶立即採取以下資安措施:1、啟用雙重驗證(MFA):提升登入安全性。2、更換強密碼:避免使用簡單、重複或被外洩過的密碼。3、使用密碼金鑰(Passkey):提升身份驗證層級。4、進行 Google 帳戶安全檢查:檢視潛在風險與異常登入紀錄。5、保持警覺:勿隨意提供驗證碼,不要輕信任何「來自Google」的來電或訊息。此外,駭客此次還利用「懸空桶(Dangling Bucket)」攻擊法,從過時或未封鎖的Google Cloud存取點切入,植入惡意程式或竊取更多資料。目前Google尚未對外公布確切受害人數,也未透露是否曾收到駭客勒索要求。發言人Mark Karayan拒絕進一步回應。奈特提到,雖然Google長年投資資安系統,並曾收購資安公司,但此次 Salesforce資料庫的漏洞仍令人震驚,「這些 email 資料對駭客而言如同金礦,他們可能已藉此獲得龐大利益。」他提醒所有網路用戶,「駭客會不斷透過大量測試與釣魚手段,試圖入侵帳戶。保持高度警覺,是防範詐騙的第一步。」

「元和雅」遭駭客勒索千萬 離職醫師PO患者私密照自清惹議

知名醫美診所元和雅2025年5月遭駭客入侵,盜取女性患者私密影像並勒索千萬贖金。高雄地檢署經數月偵辦,已查出袁姓等2名駭客涉案並聲押禁見。然而,一名離職柯姓醫師近日被發現對恐嚇內容知之甚詳,引發與駭客關聯的疑慮。柯姓醫師又在社群貼出女患者受檢的馬賽克影像自清,引發爭議,恐已觸犯妨害秘密罪。據《鏡週刊》報導,駭客集團不僅精準掌握診所監視器裝設位置與醫師看診方式,甚至知悉柯姓醫師醫師的年薪收入,並要求診所以「誠意」分期付款解決。檢警懷疑案中可能有內鬼參與。在檢警偵辦期間,柯姓醫師近日突然向同事透露元和雅遭恐嚇細節,讓原本不知情的員工相當震驚。柯姓醫師於8月1日透過臉書澄清非恐嚇案主嫌,並貼出信件內容與4張女患者診間照片為證,聲稱自己同樣遭恐嚇。但其公開病患隱私影像的舉動,即便經馬賽克處理,仍可能觸犯妨害秘密罪。元和雅13日發聲明強調,第一時間已報警並確認病人個資與影像未外洩,但指出迄今洩露病患隱私照的僅有柯姓醫師一人,其洩密行為增加了檢警追查共犯的難度。元和雅又質疑,柯姓醫師若真遭恐嚇且心懷恐懼,為何3個月來未報警,反而散布病患隱私照,呼籲其盡速配合檢警偵辦,勿再傷害他人。元和雅表示,已委請資安專家全面盤點與改進防護機制,並呼籲外界切勿轉傳、散布任何病人隱私照,避免對被害人造成二次傷害。

花8000元買郵輪網路!人妻一連線秒被駭客入侵「24萬全被盜」 專家說話了

網際網路十分普及方便,不過也存在許多風險,一不小心就可能被盜用。一名女子和家人到日本旅遊,因為要處理公事,便購買郵輪提供的付費Wi-Fi,沒想到連上網路後馬上遭到駭客入侵,帳戶中的24萬加密貨幣瞬間歸零,讓她崩潰不已。原PO在《Threads》提到,上個月她和老公及家人搭郵輪到日本鹿兒島旅遊,為了方便處理公事,花了8000元購買郵輪上的網路方案,連線後一切看似正常,但老公登入Gmail信箱時,收到一封來自交易所的驗證碼郵件,當下察覺不對勁,馬上用手機登入交易所APP,赫然發現帳戶內的8000USDT加密貨幣(約24萬元新台幣)全沒了。隨後,他們查看Google安全性,發現駭客新增一項進階的登入方式,可以繞過密碼驗證隨時登入帳號。不過,危機依然持續,原PO即使沒有登入遠端軟體,但她已經用筆電連上郵輪的網路,手機突然收到支付寶的驗證碼通知,甚至同行的家人隔天也收到銀行的APP通知,幸虧這些平台都需要手機驗證碼,才沒有讓駭客得逞。經過這次經驗,原PO呼籲一定要關掉GoogleAuthenticator 驗證器的「雲端同步功能」,而她也希望MSC能加強公用網路資安環境,因為當下連上網時,手機設定顯示「不安全的網路」,但他們也只能用。對此,資安專家劉彥伯告訴《TVBS新聞網》,遠端連線軟體可能是主要破口之一,建議沒使用時一定要關閉,因為駭客可能透過加密貨幣和釣魚手法,竊取雙重認證密碼。此外,連接Wi-Fi都要特別注意,可以利用Google驗證器或微軟類似工具,關閉同步功能以降低風險,密碼方面也應該提高強度,並開啟雙重認證功能。

駭客新勢力1/CrazyHunter攻擊龍頭醫院、企業 非俄語模式標榜「誠信勒索」

刑事局日前偵破一起專門針對臺灣龍頭醫院、大學與上市公司發動的大規模網路攻擊案,該組織自稱「CrazyHunter」,這次攻擊的對象集中在臺灣關鍵基礎設施,包括馬偕紀念醫院、彰化基督教醫院、亞洲大學及其附設醫院、喬山健康科技、華城電機、科定企業等至少七家機構。單一勒索金額從80萬至250萬美元不等,總額上看3億臺幣。此案不僅是臺灣歷來規模最大、影響最廣的勒索攻擊之一,更首度顯示駭客攻擊源頭與手法雙雙翻新,引發國內資安圈震撼。馬偕醫院今年2月遭駭客入侵竊取病患個資,並收到駭客勒索信。(圖/黃威彬攝)過往臺灣遭駭客鎖定時,攻擊源多來自俄羅斯、烏克蘭等俄語系國家及地區,但這次主嫌則為來自中國浙江的20歲羅姓男子。業界分析,俄烏戰爭爆發後,當地駭客組織動員力下降,網攻主力轉移,中國駭客疑似趁虛而入,臺灣成為新興駭客測試場。據了解,CrazyHunter的手法不像傳統駭客僅將資料加密後寄出勒索信,而是直接在入侵後完整備份受害者資料,再以公開外洩為威脅,要求支付高額贖金。這種手法突破了過去「你付錢,我給你解密金鑰」的單一勒索模式,而是轉向「雙重勒索」甚至「純外洩威脅」,對受害者造成更嚴重的壓力。這種「備份再外洩」模式操作門檻低、效率高,極易被其他駭客組織仿效,未來恐成國際主流攻擊手法。更值得關注的是,CrazyHunter在勒索攻擊中引入「品牌化信任機制」,讓犯罪模式更趨成熟。他們自詡不如曾勒索鴻海、宏碁、廣達、日月光的駭客組織「Revil」貪婪(共約勒索45億台幣),也不如LockBit張揚(曾駭入英國皇家郵政,揚言公開內部資料)。CrazyHunter主打履約可信。他們允許受害者先支付50%贖金以延後資料外洩,並提供一份修補漏洞的技術指南作為付款回饋,甚至拍攝刪除資料的影片作證。最特別的是,該組織聲稱將所有履約過程紀錄於區塊鏈上,以此向受害者保證:付款後可獲解密,不必擔憂遭二次勒索。資安專家指出,這類手法對醫療、教育、製造等產業殺傷力尤其強,因為這些產業掌握大量個資與商業機密,但防護資源與資安投資往往不足。這次攻擊的對象集中在臺灣關鍵基礎設施等至少七家機構。單一勒索金額從80萬至250萬美元不等,總額上看3億新臺幣,目前已有兩家企業證實付款。刑事局科技犯罪防制中心主任林建隆針對馬偕醫院被駭案件發布記者會。(圖/刑事局提供)CrazyHunter的技術路線同樣顯示門檻低、效率高。他們約80%攻擊工具取自 GitHub開源軟體平台,並未自製病毒,而是改造現成工具快速組裝成攻擊系統。作案後會留下一封《Decryption Instructions.txt》勒索信,更換桌布,並設置倒數計時器施壓,營造強烈的心理壓力。CrazyHunter並以「誠信勒索」策略,保證付款後可獲解密,不必擔憂遭二次勒索,不僅增加被害者付款意願,也顯示出駭客組織逐步企業化、專業化的趨勢。這種品牌化犯罪模式,可能成為未來國際駭客模仿的新標準。

準台大生控駭客入侵竄改「放棄錄取」 校方質疑1件事…警察查出申請人IP位置

一名陳姓學生指控獲台大碩士班正取資格,卻遭不明人士冒名竄改成「放棄報到」,質疑網站被駭客入侵,他除了向台大申請恢復學籍,也向北市警中正二分局報案。台大將於下周開會討論,傾向先保留其錄取和入學資格,等相關調查結果出爐再處理,而警方初步清查也查出竄改的IP位置了。陳生3月25日上午在桃園龜山住家查詢台大研究所錄取序號,當時查出「志願1」正取生,立刻按規定完成碩士班網路報到,並進行後續研究準備,但6月2日晚上突然接獲同學告知,他在台大報到網站的資料顯示為「錄取取消」,這才驚覺錄取資格被取消。陳生除向台大教務處詢問報到被取消的理由外,也希望學校能恢復其學籍,他向《ETtoday新聞雲》投訴,台大教務處提供的資料,網站上顯示放棄時間,他正搭火車前往宜蘭探望母親,更拿出訂票證據,但台大仍不採信,他只好前往派出所報案。台大註冊組主任李宏森表示,考生若要放棄台大碩士班的考試資格,除了要有帳號密碼外,還必須上傳身份證影本當作佐證資訊,而教務處資料顯示,確實有人從遠端上傳身份證影本,台大才會受理放棄資格。李宏森指出,台大招生單位已經遞補後面備取生,但陳生有表明不願意放棄資格,因此校方下周會召開招生委員會會議,原則上先保留該生入學資格,讓該生先念台大,其中牽涉到員額問題,台大也會向教育部報告並爭取,後續也會等待檢調調查結果。台大也強調,經過清查台大歷年考試,除本案外,從未發生類似事件,僅以單一個案即推論台大官網有「駭客入侵」或「資安漏洞」,在無證據下難免言過其實。不過,陳生向台北市警中正二分局思源街派出所報案,提告「妨害電腦使用罪」,但因為他的戶籍地在桃園市龜山區,警方按單一窗口方式通知桃園龜山分局協助辦理。龜山警方查出,該IP位置在中部某縣市,由於尚未收到中正二分局正式公文,還無法函文請該IP帳號申請人到案說明,將等收到公文後,函請帳號申請人到案說明,以釐清相關案情。

準碩士生控「被駭客放棄報到」 台大:以前從未發生過

國立台灣大學碩士班錄取名單於今年3月公告,不過有名學生指控,自己的正取資格,突遭到不明人士冒名竄改成「錄取放棄」,質疑網站存在資安漏洞,因此向台大提出陳情及異議。台大今(11)日回應表示,過往從未發生過類似事件,不能以單一個案就稱官網有駭客入侵,校方將參酌相關證據後依程序開會討論。一名學生向媒體投訴指稱,為了考上台大研究所努力多年,3月底得知終於錄取光電工程研究所碩士班正取資格的好消息,同月25日立刻完成報到程序,並於4月14日被教授核准為實驗室研究生,沒想到本月初突發現網站顯示他「錄取放棄」。該生表示,隔日前往台大教務處詢問,得知曾有人登入17秒,輸入其資料執行「錄取取消」動作,因此他質疑有不明人士非法入侵校方網站,他也強調不可能會放棄錄取資格,因此前往警局報案。對此,台大回應表示,校方已與本案學生、其家長多次溝通,關於該生的入學權益事宜,校方將參酌相關證據,盡快依行政程序召開招生委員會會議,在考量該生權益為前提之下,依該會議結論而定。台大強調,經過清查台大歷年考試,除本案外,從未發生類似事件,僅以單一個案即推論台大官網有「駭客入侵」或「資安漏洞」,在無證據下難免言過其實。

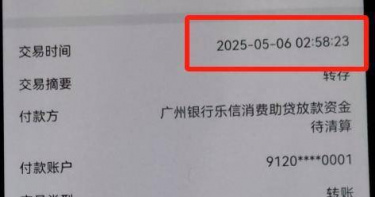

睡夢中被貸款!他親眼目睹半夜手機自動輸密碼 醒來錢全被轉光

大陸深圳一名00後男子近期遭遇離奇詐騙事件。男子稱自己5月初在熟睡時手機竟遭遠端操控,不僅自動亮屏、輸入密碼,還透過「分期樂」平台辦理貸款4萬9920元人民幣(約新台幣22萬)。更離奇的是,之後3個晚上,這筆錢竟在他毫無知情下被分批轉出!更扯的是,他親眼看到自己的手機在半夜自己亮屏、自己輸密碼,然後錢就這樣被轉走了。報案當晚,小楊親眼目睹手機被遠程操作,無法阻止。(圖/翻攝自大象新聞)這名男子小楊近日向《大象新聞》爆料,原先有在使用「分期樂」網貸平台的經驗,但已多年未動用。沒想到搬到深圳工作後重新開啟帳戶,竟然在5月6日凌晨2點51分,有人用他的帳號申請貸款,7分鐘後款項就匯入他名下的銀行帳戶。更讓人不寒而慄的是,在5月6日至8日三天,小楊的帳戶被透過數位人民幣錢包分7次轉出共計2萬9983元!報案當晚,小楊親眼目睹手機被遠程操作,無法阻止。(圖/翻攝自大象新聞)小楊發現異常後立刻報警,他表示5月10日晚守著手機,竟然真的看到「有人」控制他的手機操作,包括輸入密碼、轉帳等行為,手機根本無法干預。當他終於能重新操作時,發現數位人民幣帳號被異地登入,嚇到頭皮發麻。遭駭手機查出神秘APP「AXY player」,疑為駭客遠端操控工具。(圖/翻攝自大象新聞)小楊隔天趕緊辦理掛失並報案,警方受理此案並凍結帳戶。不過,根據調查,這些被轉走的錢是進入8個未實名登記的數位人民幣帳戶,想追查幾乎不可能。家人進一步檢查手機時,還發現手機內被偷偷安裝了一個名叫「AXY player」的應用程式,平常不會顯示在桌面,但會在半夜自動開啟錄影、截圖功能。初步懷疑,這可能就是駭客用來遠端操控手機的工具。小楊已於5月29日拿到正式立案通知書,接下來會再與平台交涉。(圖/翻攝自大象新聞)小楊報案後多次聯繫平台無果,只收到機器客服要求「按時還款」。直到5月21日親赴分期樂公司協商,對方才承諾若提供警方立案通知書,只需償還本金,利息全免。5月29日,警方正式立案,小楊表示接下來會持文件再次協調。如今他已於5月29日拿到正式立案通知書,接下來會再與平台交涉。對於這樣的情況,律師劉芬宇提醒,若遇此類情形,應立即報案並要求平台凍結帳戶,同時可要求提供設備指紋、IP、人臉辨識紀錄。她也建議民眾刪除不用的網貸APP、取消綁卡授權、開啟指紋或臉部驗證,降低風險,避免再受害。

帶風向?故宮二展館被指預算遭砍水電缺將休館 故宮澄清非事實

國民黨立委葛如鈞今天在立院質詢時指出,故宮第二展覽館(原故宮圖書文獻大樓),與大都會博物館合作的展覽結束後,傳出將暫時「休館」說法,部分媒體卻刻意導引因總預算被砍、故宮將節省水電開支所致。但據他瞭解,故宮第二展覽館根本沒有要休館,只是是為了正常換展,與總預算無關,「修館」非「休館」,呼籲故宮澄清,避免誤導社會大眾。葛如鈞今天在立院質詢時,出示國家通訊社「中央社」今年5月7日報導內容投影片,畫面中的報導內容指稱「故宮本預計在大都會展後推出後續展覽,但受預算被刪除影響,首展結束後,將休館整養護,節省水電」,葛如鈞問故宮院長,故宮第二展館真的是因預算被砍,將休館整養護,節省水電嗎?蕭宗煌則說明,其實媒體誤會了,第二展覽館「並沒要休館」,只是大都會展覽是「故宮外界單位舉辦的特展」,展區內部裝潢由外部單位負責重新裝潢,僅外部單位在展前裝潢,就花了一個多月,展後拆卸現場,雖然會比較快,但故宮還是要整理、點收,之後還要重行調整空間。蕭宗煌說,故宮第二展館預計在12月展出陶器主題展,玉器主題展,媒體報導「休館」,恐造成外界誤解,「好像故宮將關閉第二展覽館,絕非如此」,而類似的調整優化展出空間,屬於國際博物館的慣例,因此與沒預算能開館,是兩碼事,此事也與總預算多寡無關。葛如鈞則說「中央社顯然與故宮有點小誤會,別讓誤會造成民眾更多困擾」,請故宮出具正式說明文,蕭宗煌也承諾故宮會照辦。此外,針對 111 年 1 至 6 月間發生的圖檔外洩事件,葛如鈞表示,此事件依資安署認定為「資通安全第 2 級事件」,但故宮卻遲至多月後才補報,且院內對「資安事件」的理解顯然與主管機關標準不同。 葛如鈞說,他針對該資安事件請故宮提供說明,故宮卻三度補件皆未能提出符合《資通安全管理辦法》第 14 條規定的「通報與應變機制」,甚至僅提供數發部資通作業要點連結,最後才提供一張資料不全的圖片流程圖。他針對該流程圖質疑,沒有看到資安事件通報窗口是誰,又要如何負責?他也提醒故宮,不見得只有駭客入侵才屬於資安事件,請故宮在兩週內提出完整的資安教育與應變訓練規劃。